ССХ сетуп на ЦентОС 7

ССХ (сецуре схелл) - протокол за креирање шифроване везе између клијента и сервера. Захваљујући овој технологији, можете даљински управљати рачунаром. Интеракција са услужним програмом се дешава на терминалу и она се подразумевано додаје оперативном систему ЦентОС 7. Стога данас желимо детаљно размотрити процедуру стандардне конфигурације, која ће бити корисна свакоме ко ће радити са ССХ-ом.

Садржај

Конфигуришите ССХ на ЦентОС 7

Процес конфигурације је индивидуалан за сваког администратора система, али још увек постоји неколико ставки које су корисне за све кориснике. У овом чланку нећемо говорити само о серверској компоненти, већ ио клијентској компоненти, као ио томе који уређај извршава одређену акцију.

Инсталирање компоненти и покретање сервера

Већ смо рекли да се ССХ подразумевано додаје на листу системских библиотека ЦентОС 7, али понекад из неког разлога недостају потребне компоненте на рачунару. У том случају ће морати да додају, а затим активирају сервер.

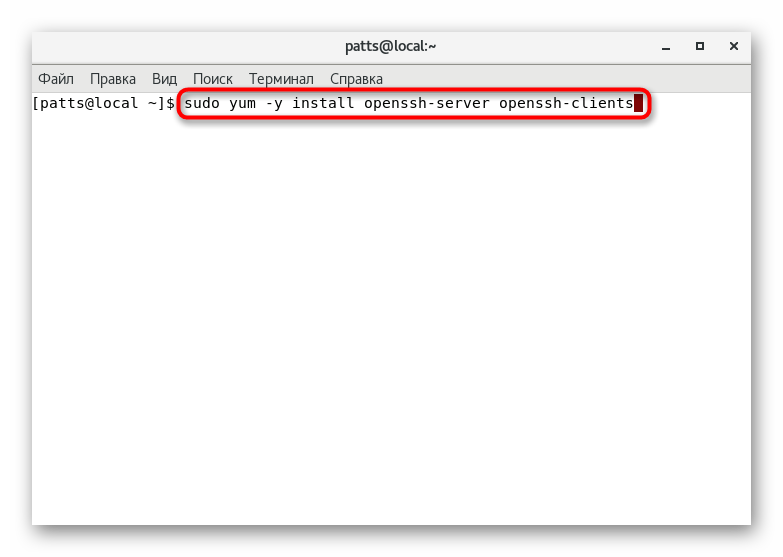

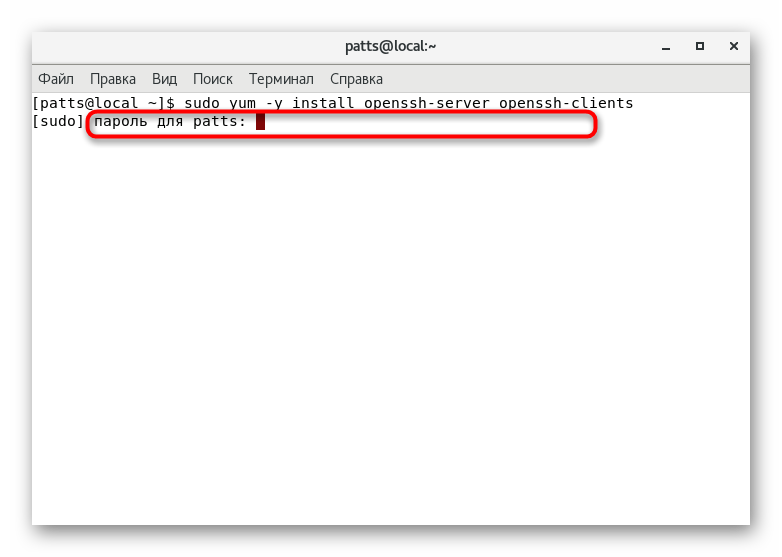

- Отворите Терминал и напишите наредбу

sudo yum -y install openssh-server openssh-clients. - Провјери аутентичност рачуна суперкорисника уношењем лозинке. Имајте на уму да се знакови унети на овај начин не приказују у низу.

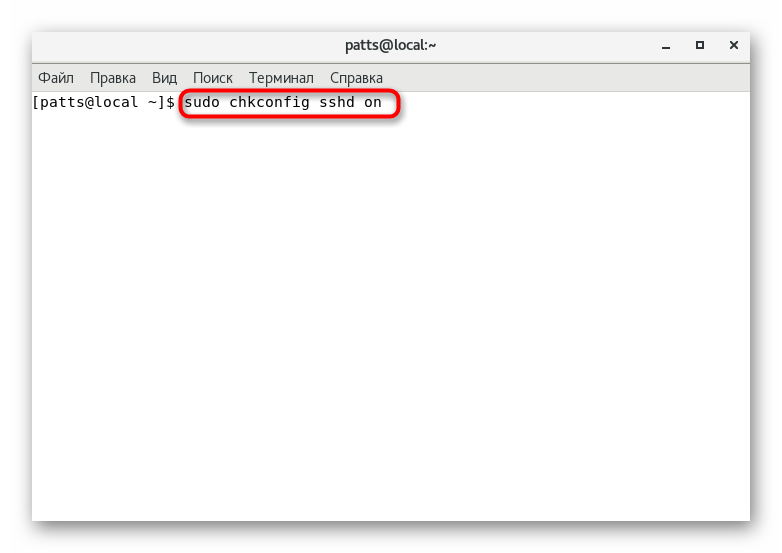

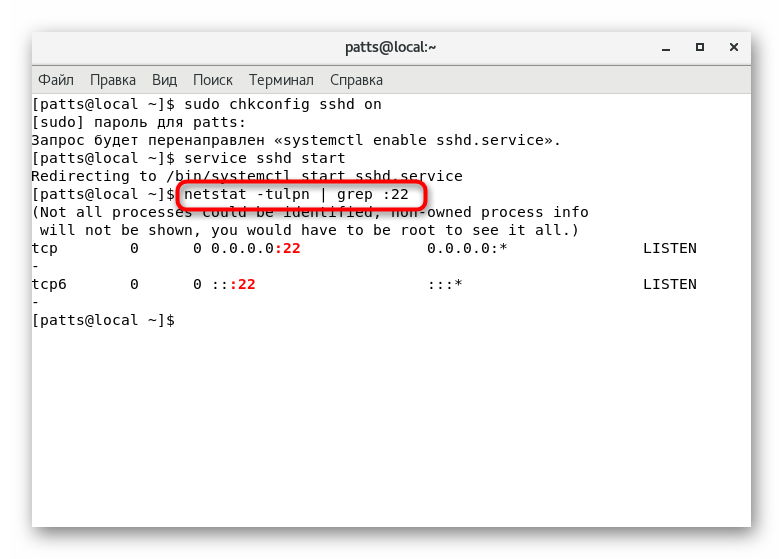

- Покрените проверу конфигурације са

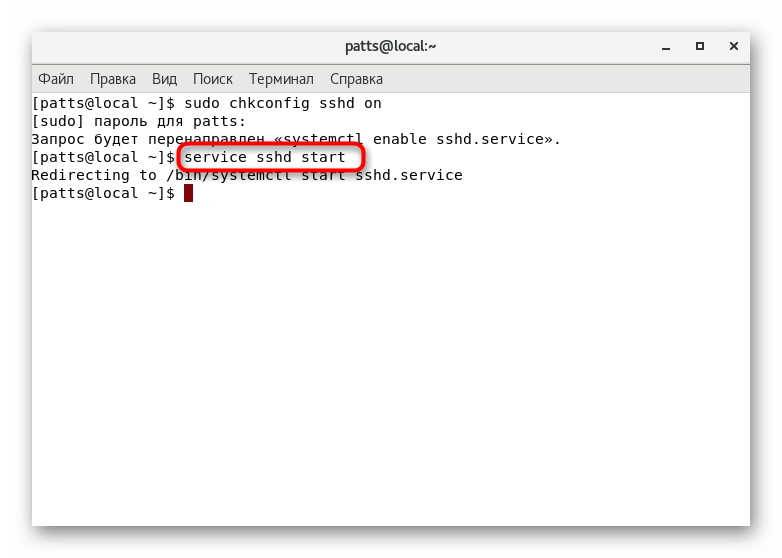

sudo chkconfig sshd on. - Затим покрените саму ССХ услугу, наводећи

service sshd start. - Остаје само да потврдите да је подразумевани порт отворен. Да бисте то урадили, користите линију

netstat -tulpn | grep :22netstat -tulpn | grep :22.

Након што сте успјешно довршили горе наведена упутства, можете сигурно прећи на почетак конфигурације. Желимо да скренемо вашу пажњу на чињеницу да морате прочитати обавештења приказана на екрану током активирања команди. Они могу указивати на појаву одређених грешака. Правовремена исправка свих проблема помоћи ће да се избјегну даљњи проблеми.

Уређивање конфигурационе датотеке

Наравно, конфигурациони фајл се уређује само по нахођењу системског администратора. Међутим, желимо да покажемо како да га покренемо у уређивачу текста и које ставке треба прво нагласити.

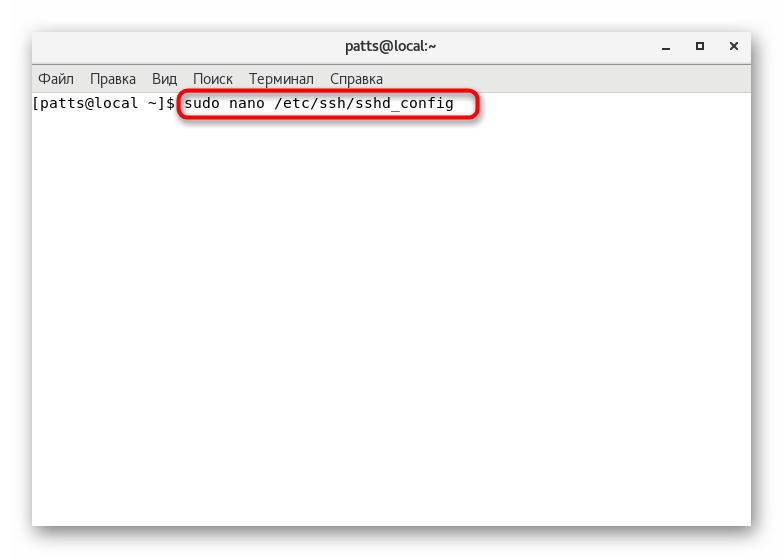

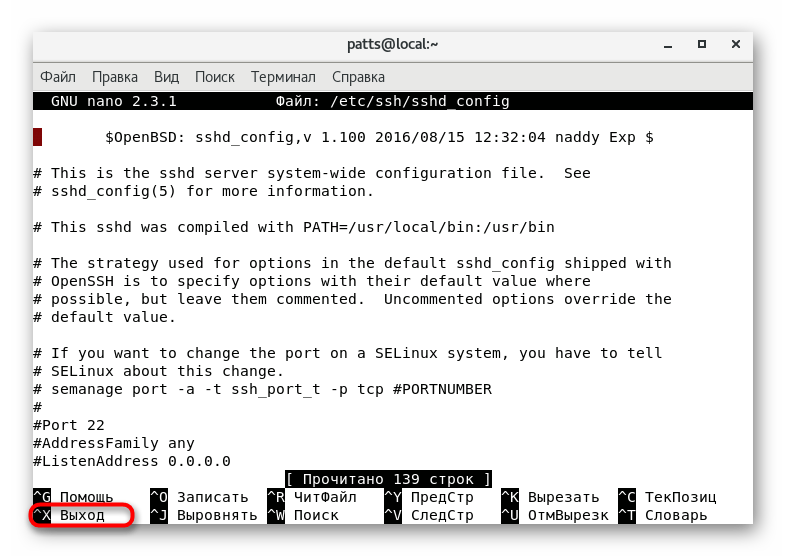

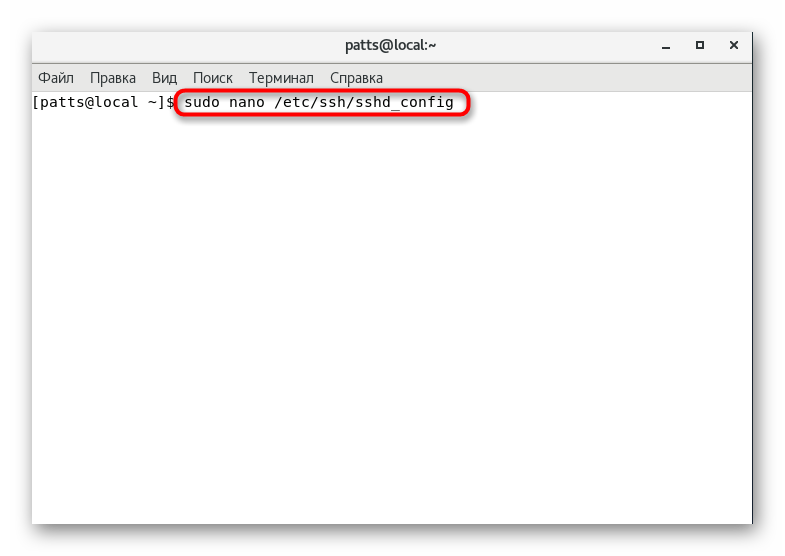

- Препоручујемо да користите нано едитор, који се може инсталирати помоћу

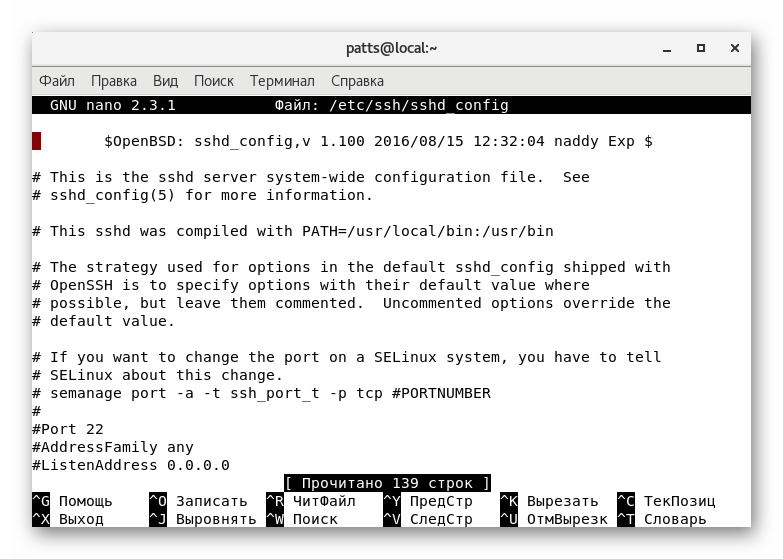

sudo yum install nano. Када се инсталација заврши, покрените конфигурациони фајл прекоsudo nano /etc/ssh/sshd_config. - Бићете упознати са свим доступним опцијама. Неки од њих су коментарисани, тј. Испред параметра постоји знак # . У складу с тим, уклањањем овог симбола поништавате параметар и он ће бити важећи. Можете променити стандардни порт променом вредности низа "Порт" на било који други. Поред тога, препоручује се да се други протокол инсталира помоћу протокола 2 . Тада ће се повећати ниво сигурности.

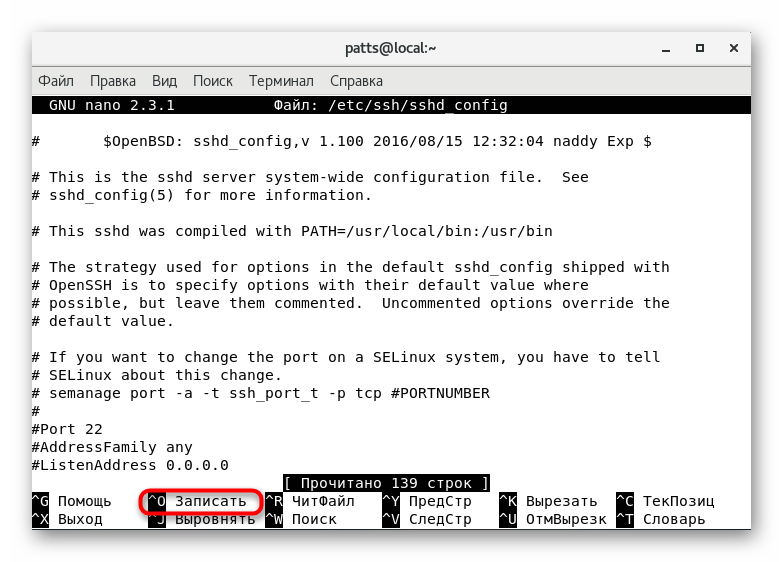

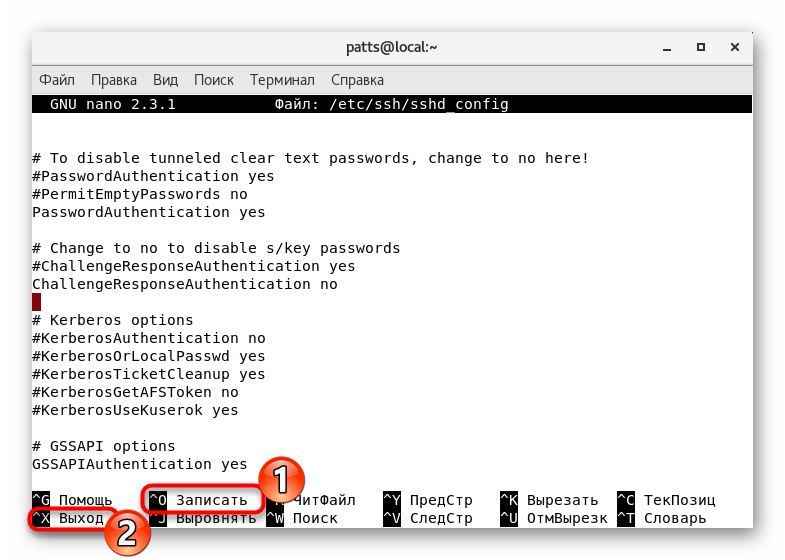

- Ове и друге параметре мења само администраторска предност. Детаљне информације о свакој од њих можете наћи у званичној ССХ документацији. Када се уређивање заврши, сачувајте промене притиском на тастер Цтрл + О.

- Користите Цтрл + Кс да бисте изашли из едитора.

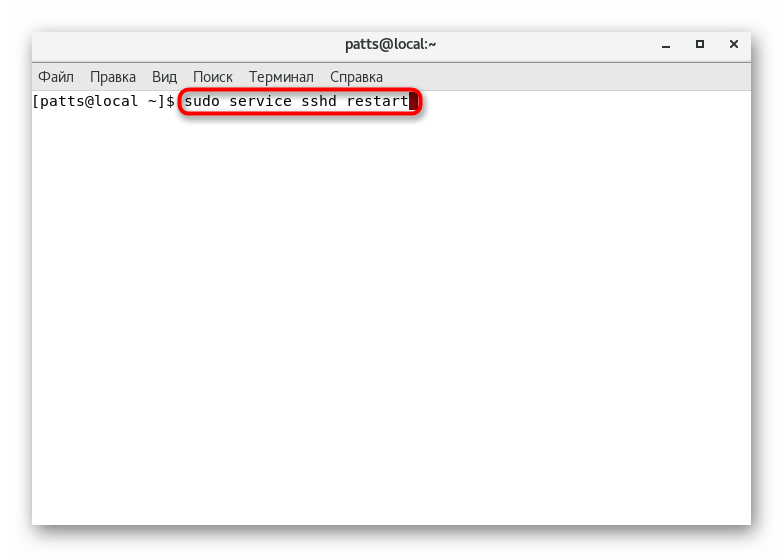

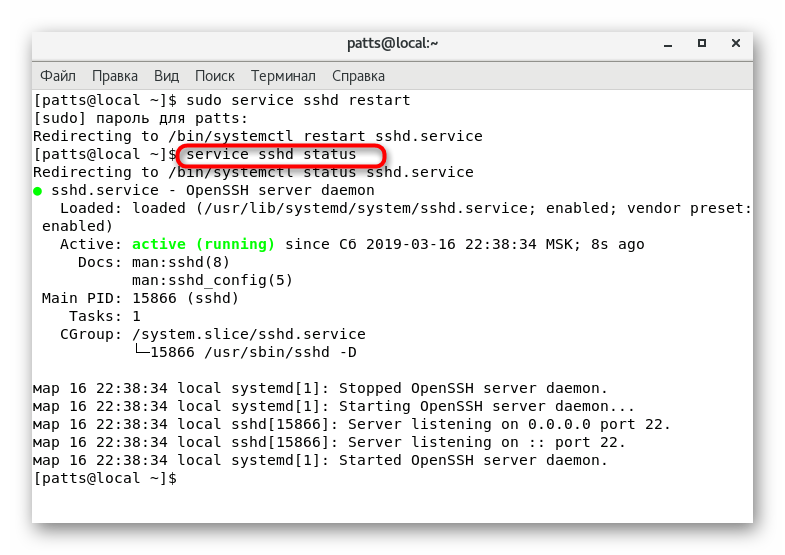

- Поново покрените сервис преко

sudo service sshd restartда би промене ступиле на снагу. - Тада можете провјерити ССХ статус како би били сигурни да ради, преко

service sshd status.

Уређивање конфигурационог фајла мења многе параметре, али главни процес - додавање и конфигурисање тастера - се врши помоћу специјалних команди, о којима желимо да разговарамо даље.

Креирање РСА пара кључева

РСА криптографски алгоритам (скраћеница за имена Ривест, Схамир и Адлеман) користи ССХ сервис за креирање пара кључева. Ова акција вам омогућава да максимално обезбедите клијентске и серверске делове приликом повезивања. Мораћете да користите оба ланца да бисте направили пар кључева.

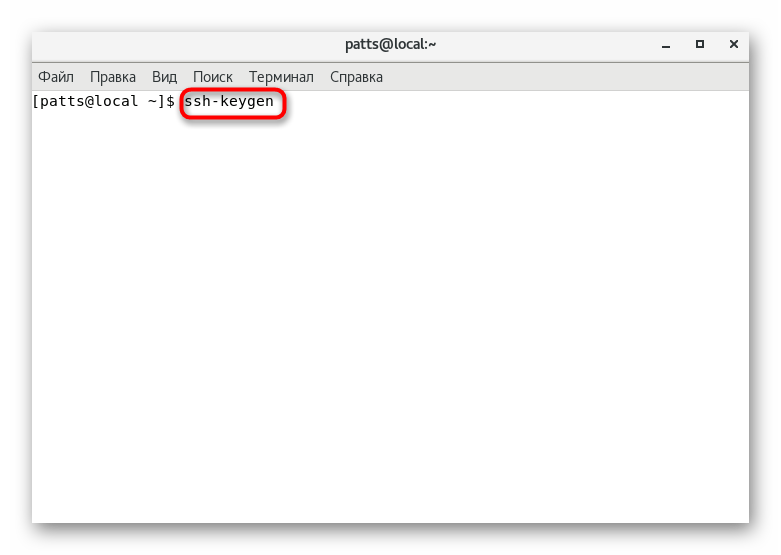

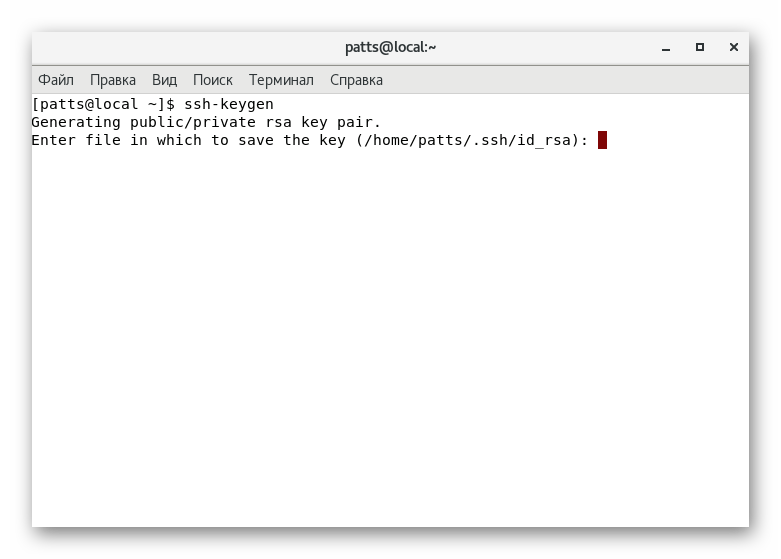

- Прво идите на клијентски рачунар и укуцајте

ssh-keygenу конзолу. - Након активације, појавит ће се нова линија, гдје ћете морати одредити путању за спремање кључа. Ако желите да напустите подразумевану локацију, не уносите ништа, већ једноставно притисните тастер Ентер .

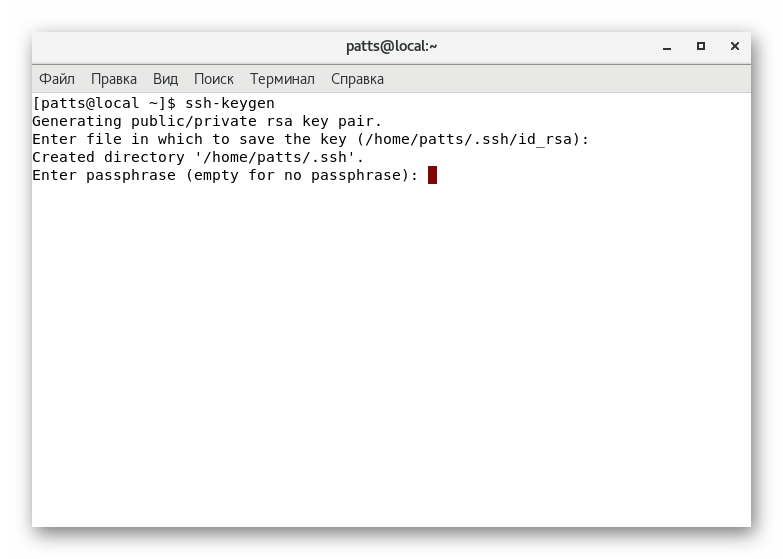

- Затим се креира фраза лозинке. Он ће обезбедити безбедност од неовлашћеног приступа систему. Након креирања лозинке, мораћете да је поновите.

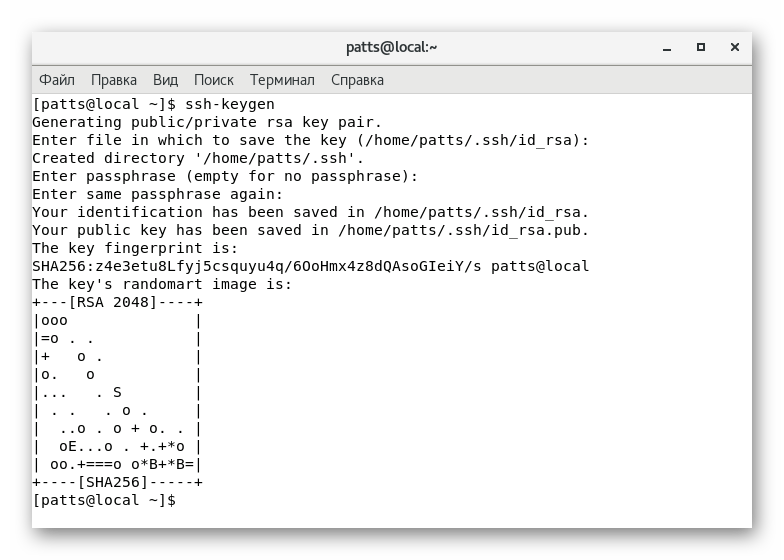

- Овим се завршава поступак генерисања. На екрану ћете видети сам кључ и насумичну слику која му је додељена.

Након успјешног завршетка горе наведених смјерница, појавит ће се јавни и приватни кључеви, који ће се користити за аутентикацију с послужитељем у будућности. Међутим, да бисте то урадили, кључ се мора пренети на сервер и онемогућити унос лозинке.

Копирање јавног кључа на сервер

Као што је горе поменуто, копирање кључа је неопходно за даљу аутентификацију без лозинки. Таква акција може бити један од три начина, од којих ће сваки бити најоптималнији у одређеним ситуацијама. Погледајмо их све по реду.

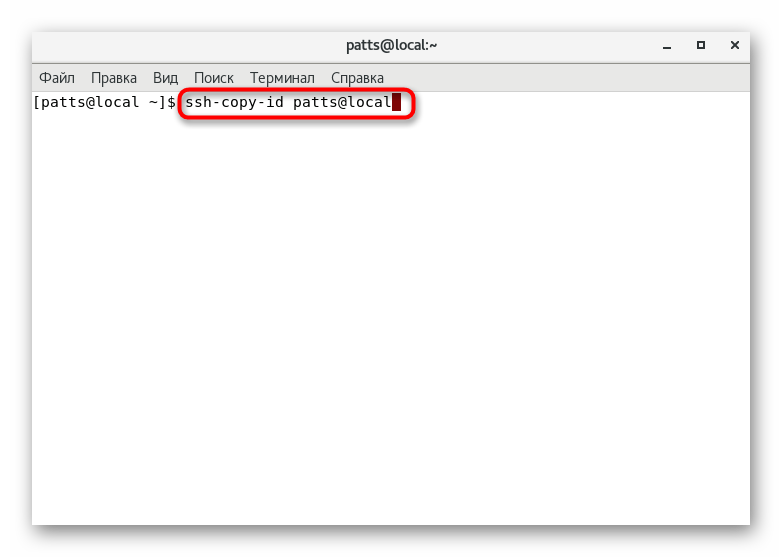

Ссх-цопи-ид програм

Копирање јавног кључа преко ссх-цопи-ид услужног програма је најлакши начин. Међутим, погодан је само ако је ова алатка присутна на рачунару. Потребно је да региструјете само једно ssh-copy-id username@remote_host , где је усернаме @ ремоте_хост корисничко име и хост удаљеног сервера.

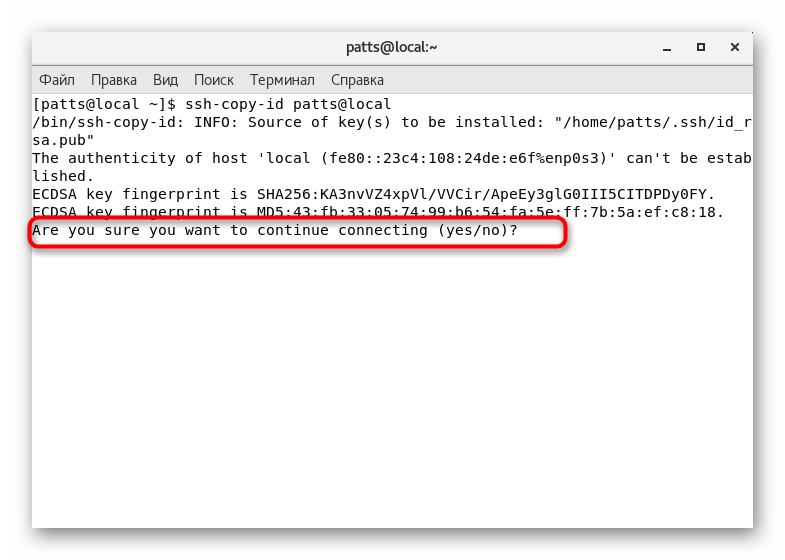

Ако је веза успостављена први пут, на екрану ћете видети поруку сличне природе:

The authenticity of host '111.111.11.111 (111.111.11.111)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)?

То значи да сервер није на листи поузданих извора и питаће се да ли је вредно направити даљу везу. Изаберите опцију да.

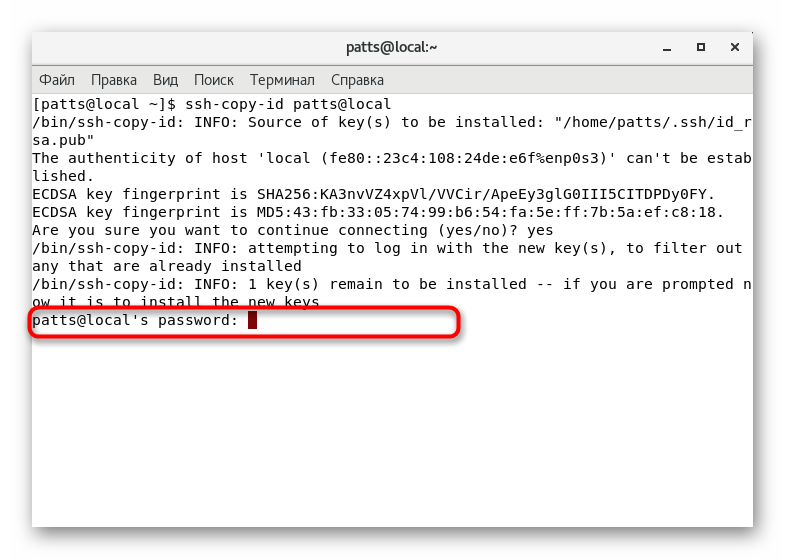

Остаје само да унесете лозинку за серверски налог, а процедура копирања преко горе наведеног услужног програма ће бити успешно завршена.

Копирање јавног кључа преко ССХ-а

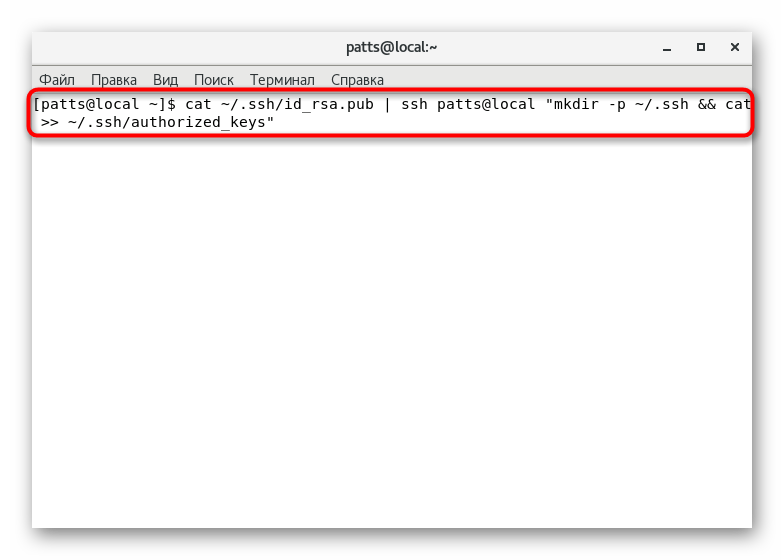

У одсуству ссх-цопи-ид услужног програма, препоручујемо да користите стандардне функције ССХ алата, ако, наравно, имате приступ серверском налогу. Истовар кључева врши се путем регуларне везе, и то:

- Команда цат вам дозвољава да прочитате и одмах додате кључ у датотеку на серверском рачунару. Да бисте то урадили, укуцајте

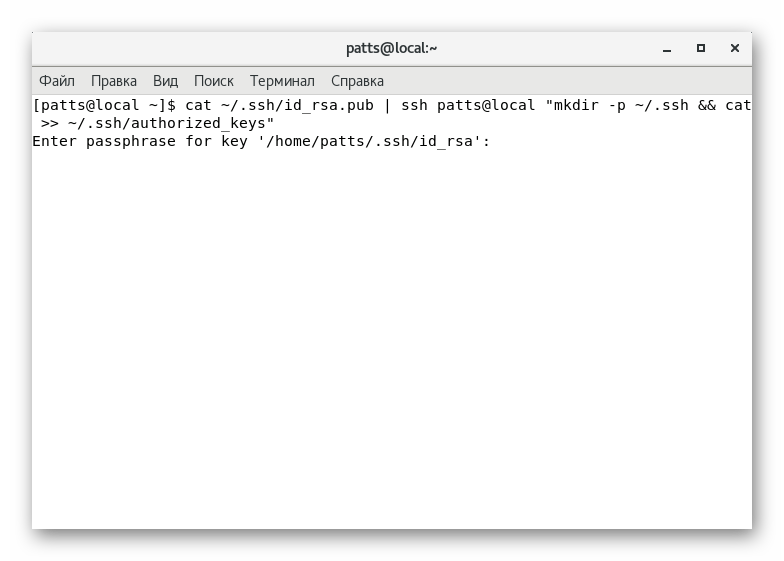

cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys", где је усернаме @ ремоте_хост име рачуна и хоста удаљеног рачунара. Обратите пажњу на то да опција >> додаје кључ до краја датотеке и да је не преписује у потпуности. Стога ће и претходно унети тастери бити сачувани. - Да бисте се повезали, унесите лозинку.

- Не заборавите да поново покренете сервер преко

sudo service sshd restartда бисте ажурирали листе кључева.

Ручно копирање јавног кључа

Понекад постоје ситуације када је немогуће користити услужни програм ссх-цопи-ид , а нема ни приступа лозинком. Копирање се врши ручно.

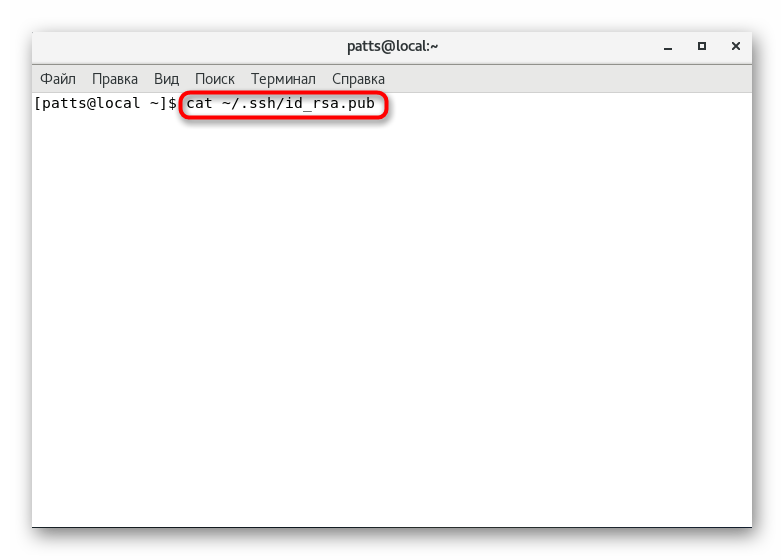

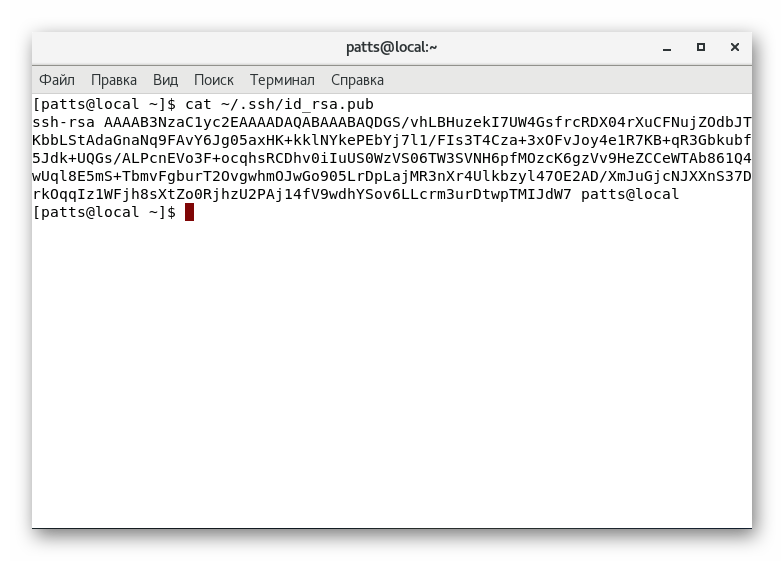

- Прво откријте овај кључ кроз познату цат наредбу уписивањем

cat ~/.ssh/id_rsa.pubу конзолу. - Копирајте његов садржај у засебну датотеку.

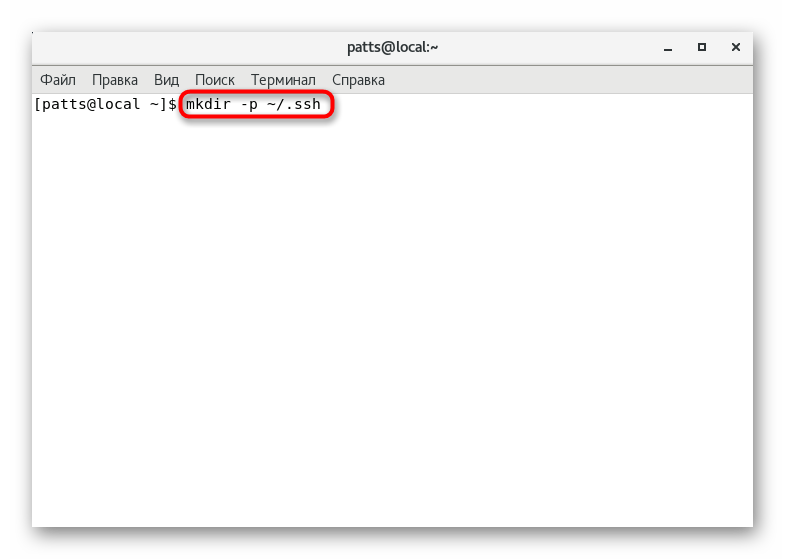

- Повежите се са удаљеним рачунаром користећи било који згодан метод и креирајте директоријум

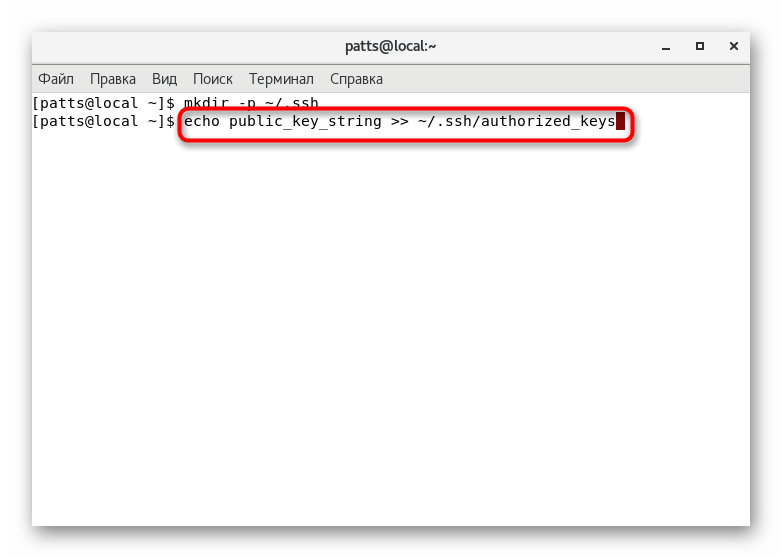

mkdir -p ~/.ssh. Команда неће ништа урадити ако директоријум већ постоји. - Остаје само унос података у датотеку “аутхоризед_кеис” .

echo public_key_string >> ~/.ssh/authorized_keysкомандаecho public_key_string >> ~/.ssh/authorized_keysће додати кључ у датотеку или ће прво креирати датотеку ако она недостаје. Уместо „публиц_кеи_стринг“, морате да убаците претходно добијени низ кључем.

Овим је успешно завршен поступак копирања кључа. Због тога је аутентификација сервера сада доступна путем уноса ssh username@remote_host . Међутим, можете се повезати путем лозинке, што смањује сигурност такве мреже.

Онемогући аутентификацију лозинке

Онемогућавање могућности за пријаву помоћу лозинке, заобилазећи кључ, чини да је ова удаљена веза мање безбедна. Због тога се препоручује да деактивирате ову функцију да бисте спречили неовлашћену аутентификацију од стране уљеза.

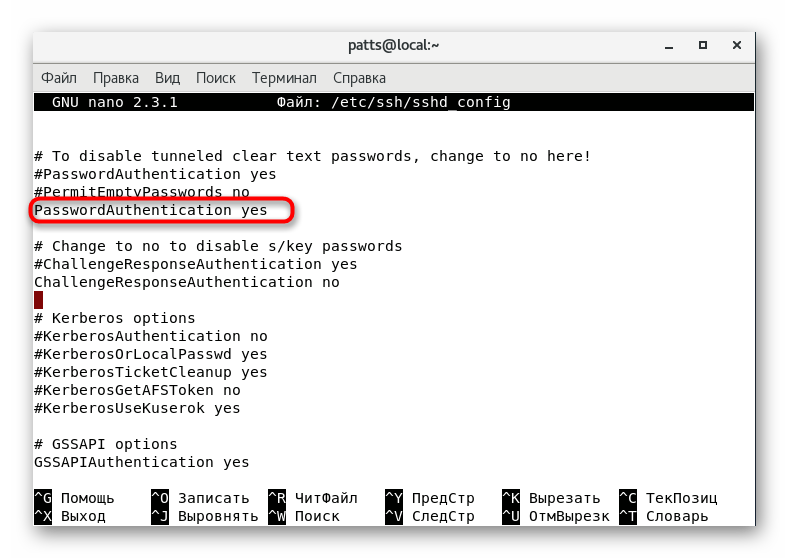

- На удаљеном серверу покрените ССХ конфигурациону датотеку преко

sudo nano /etc/ssh/sshd_config. - Пронађите параметар ПассвордАутхентицатион и промените вредност на

no. - Сачувајте промене и довршите рад у уређивачу текста.

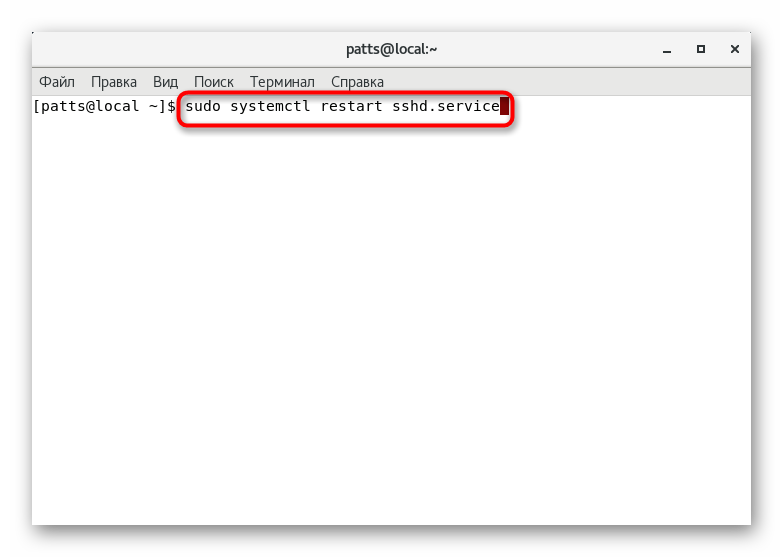

- Нови параметар ступа на снагу тек након поновног покретања услуге

sudo systemctl restart sshd.service.

Овај чланак, у којем сте се упознали са основним конфигурационим тачкама ССХ протокола, приводи се крају. Препоручујемо вам да прегледате садржај излаза након активирања команди, јер понекад постоје описи грешака. Потражите њихово решење у званичној документацији алата или дистрибуције ЦентОС-а.