Инсталирајте ОпенВПН у Убунту

Неки корисници су заинтересовани за креирање приватне виртуелне мреже између два рачунара. Обезбеђује задатак уз помоћ ВПН технологије (Виртуал Привате Нетворк). Веза се остварује кроз отворене или затворене услужне програме и програме. Након успешне инсталације и конфигурације свих компоненти, процедура се може сматрати комплетном, а веза безбедна. Даље, желимо да детаљно размотримо имплементацију разматране технологије кроз ОпенВПН клијент у оперативном систему базираном на Линук кернелу.

Садржај

Инсталирајте ОпенВПН у Линуку

Пошто већина корисника користи дистрибуције засноване на Убунту-у, данас ће се инструкције заснивати на овим верзијама. У другим случајевима, фундаментална разлика у инсталацији и конфигурацији ОпенВПН-а нећете приметити, осим ако не морате да следите синтаксу дистрибуције, о којој можете прочитати у званичној документацији вашег система. Нудимо вам да се упознате са читавим процесом корак по корак како бисте детаљно разумели сваку акцију.

Имајте на уму да се рад ОпенВПН-а одвија кроз два чвора (рачунар или сервер), што значи да се инсталација и конфигурација односи на све учеснике у вези. Наш следећи туториал ће се фокусирати на рад са два извора.

Корак 1: Инсталирајте ОпенВПН

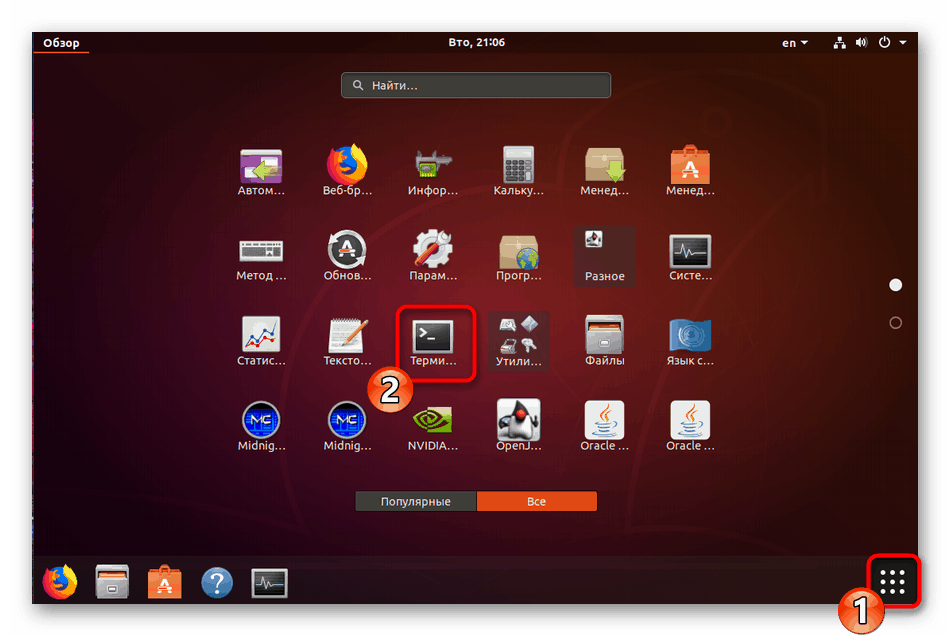

Наравно, требало би да почнете са додавањем свих неопходних библиотека на рачунаре. Припремите се на чињеницу да ће се за извршење задатка користити искључиво уграђени оперативни систем "Терминал" .

- Отворите мени и покрените конзолу. То можете урадити и притиском на комбинацију тастера Цтрл + Алт + Т.

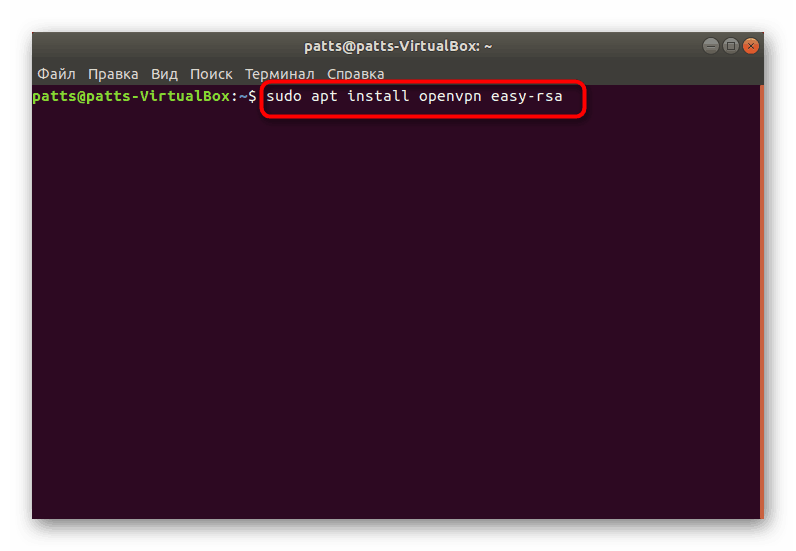

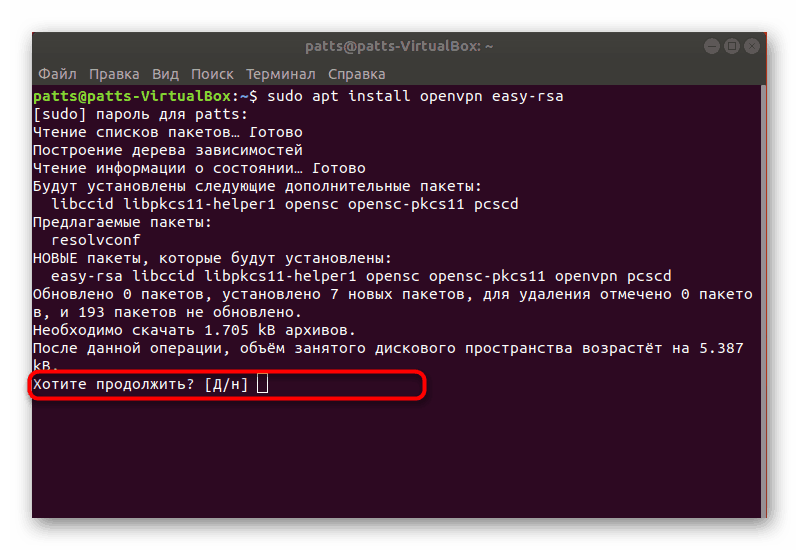

- Регистрирајте

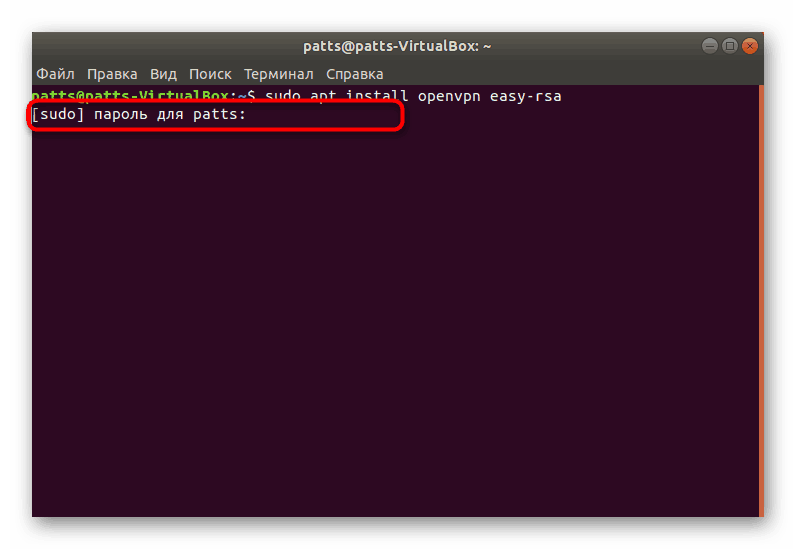

sudo apt install openvpn easy-rsaда инсталирате сва потребна спремишта. Након уноса притисните Ентер . - Наведите лозинку за налог суперкорисника. Знакови приликом куцања се не приказују у пољу.

- Потврдите додавање нових датотека избором одговарајуће опције.

Пређите на следећи корак само када се инсталација врши на оба уређаја.

Корак 2: Креирање и конфигурисање ауторитета за сертификацију

Центар за спецификације је одговоран за верификацију јавних кључева и обезбеђује јаку енкрипцију. Креира се на уређају на који ће се касније повезати други корисници, тако да отворите конзолу на жељеном рачунару и пратите следеће кораке:

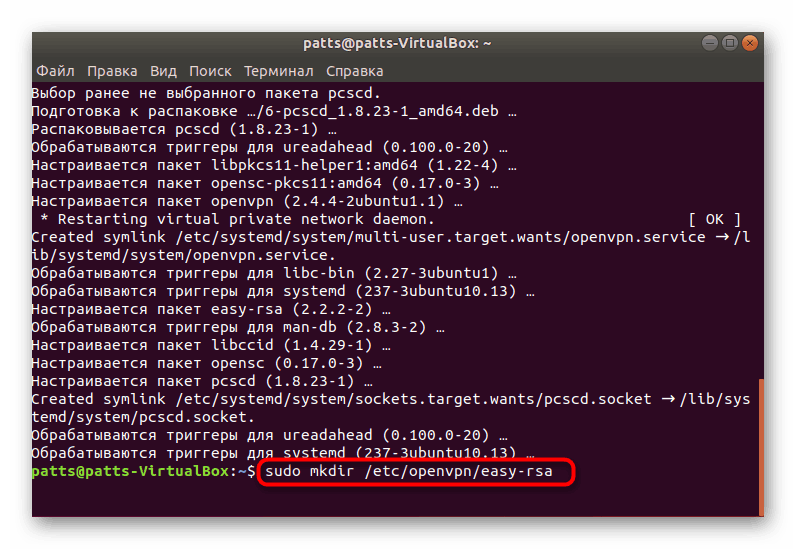

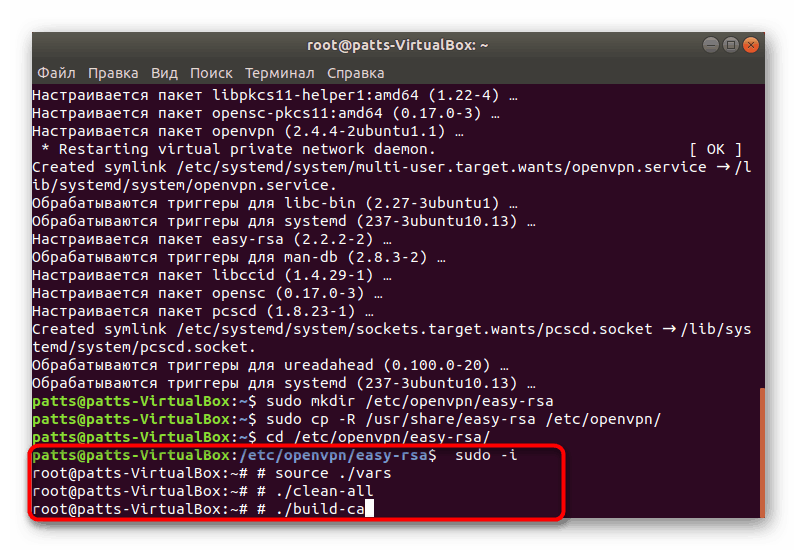

- Прво се креира фасцикла за чување свих кључева. Можете га ставити било гдје, али боље је наћи сигурно мјесто. Користите команду

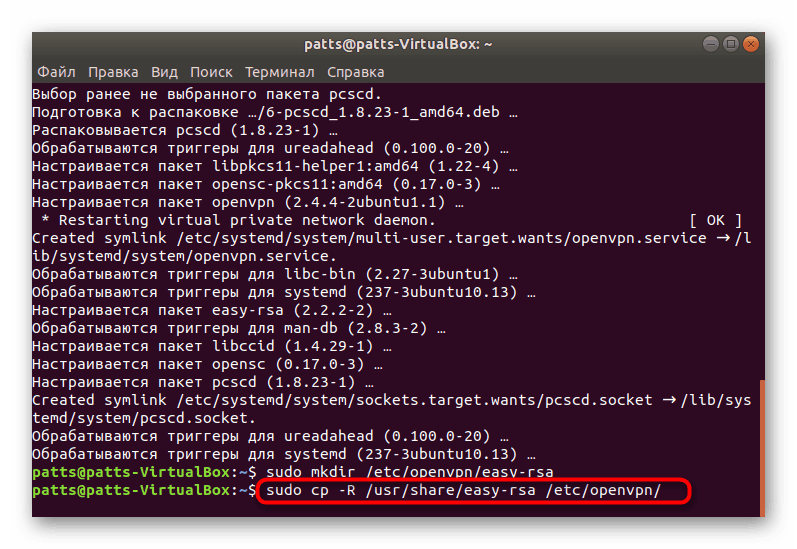

sudo mkdir /etc/openvpn/easy-rsa, где је / етц / опенвпн / еаси-рса место за креирање директоријума. - Даље у овој фасцикли потребно је поставити еаси-рса адд-он скрипте, а то се ради преко

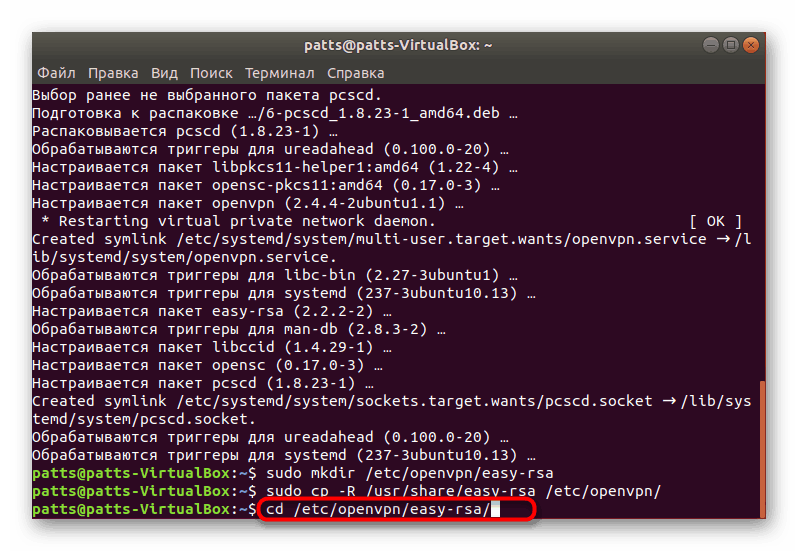

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - Центар за цертификацију се креира у спремном директорију. Прво идите на овај фолдер

cd /etc/openvpn/easy-rsa/. - Затим налепите следећу команду у поље:

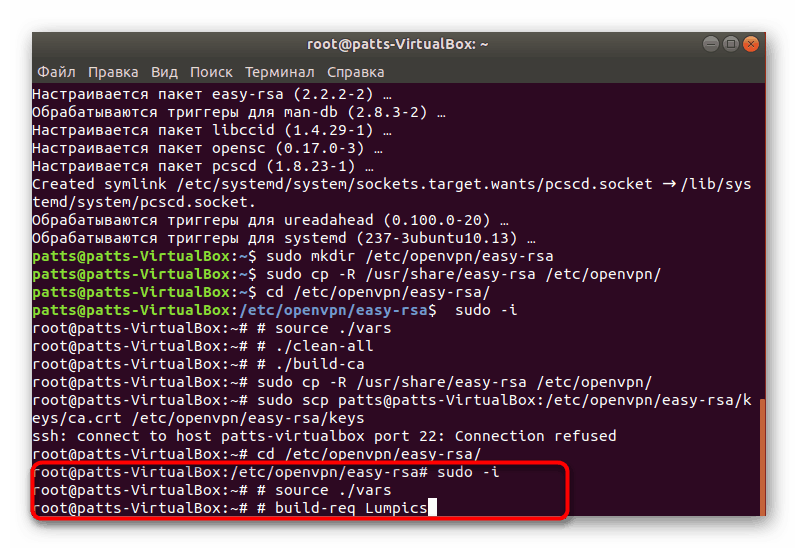

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

Док серверски рачунар може бити остављен сам и прећи на клијентске уређаје.

Корак 3: Конфигуришите клијентске цертификате

Упутство, које ће вам бити познато у наставку, треба да се спроведе на сваком клијентском рачунару како би се организовала исправна безбедна веза.

- Отворите конзолу и упишите

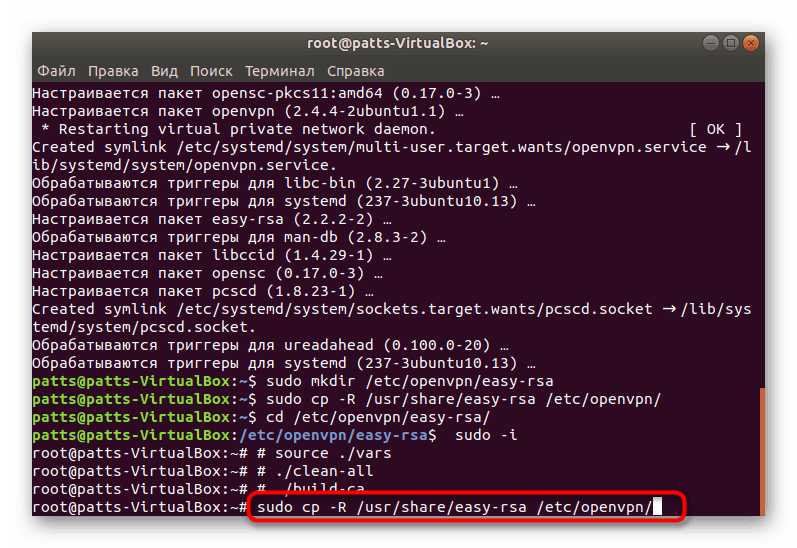

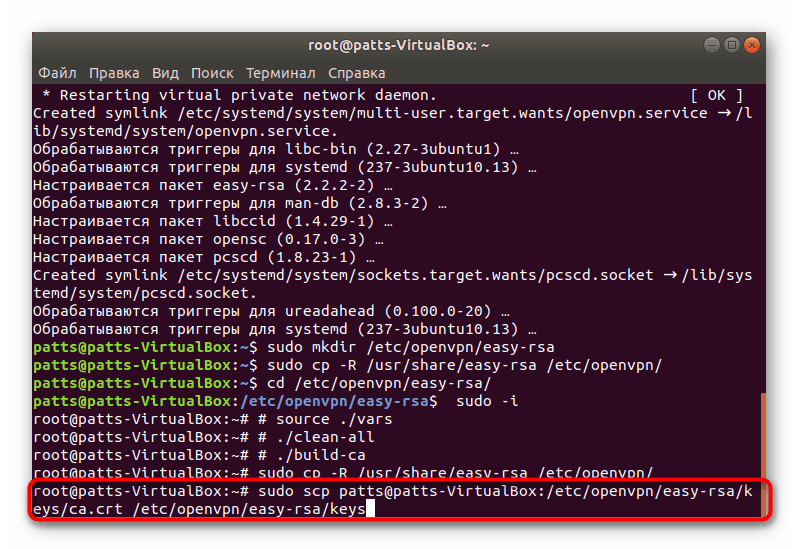

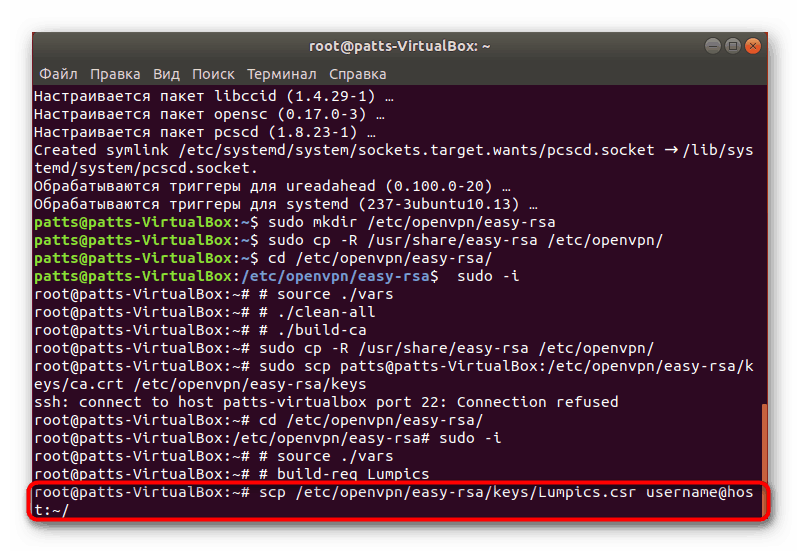

sudo cp -R /usr/share/easy-rsa /etc/openvpn/да бисте копирали све потребне скрипте алата. - Раније је на ПЦ-у сервера креиран посебан фајл сертификата. Сада га треба копирати и сместити у фасциклу са осталим компонентама. Најлакши начин да то урадите је преко

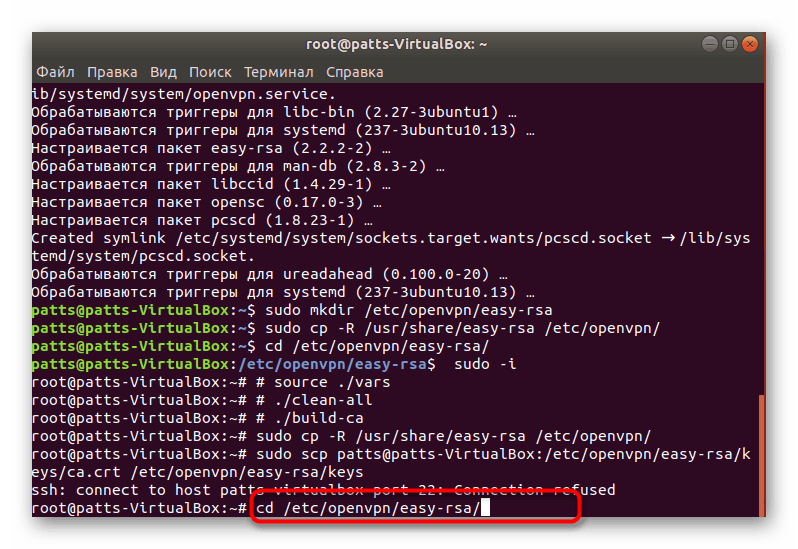

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys, где је корисничко име @ хост адреса адресе коју преузимате. - Остаје само да се створи лични тајни кључ, тако да ће га у будућности повезати. Урадите то тако што ћете отићи на фасциклу за складиштење

cd /etc/openvpn/easy-rsa/сцриптс. - Да бисте креирали датотеку, користите команду:

sudo -isoringpcrepair.com

# source ./vars

# build-req![Креирање приватног кључа на Убунту клијент рачунару]()

soringpcrepair.com у овом случају, наведено име датотеке. Генерисани кључ мора нужно бити у истом директоријуму са другим кључевима.

- Остаје само слање готовог приступног кључа серверском уређају ради аутентикације ваше везе. Ово се ради уз помоћ исте команде преко које је извршено преузимање. Потребно је да унесете

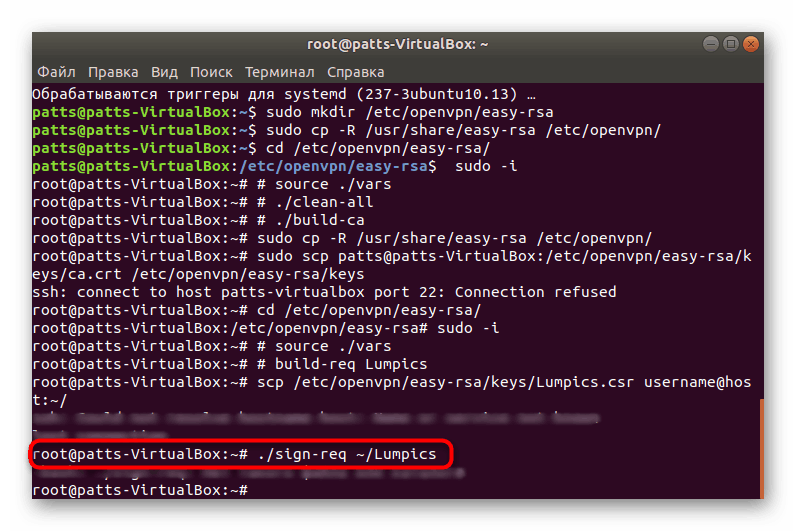

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/, где је усернаме @ хост име рачунара које треба послати и soringpcrepair.com .цср - име датотеке са кључем. - На рачунару сервера потврдите кључ преко

./sign-req ~/soringpcrepair.com где soringpcrepair.com - име датотеке. Након тога вратите документ назад прекоsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

Ово је крај свих прелиминарних радова, све што преостаје је да доведе ОпенВПН у нормално стање и можете почети да користите приватну шифровану везу са једним или више клијената.

Корак 4: Конфигуришите ОпенВПН

Следећи водич ће се применити и на клијента и на сервер. Све ћемо подијелити по акцијама и упозорити вас на промјене на стројевима, тако да само требате слиједити упуте.

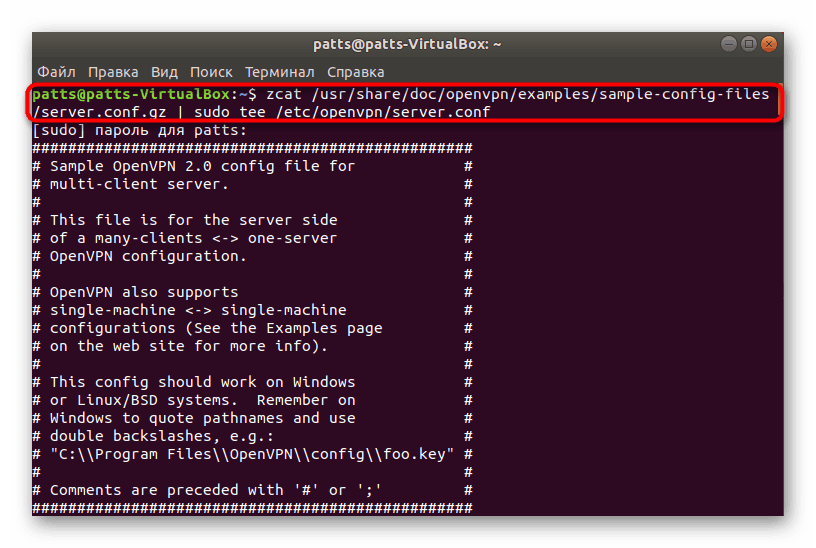

- Прво, креирајте конфигурациони фајл на серверском рачунару користећи

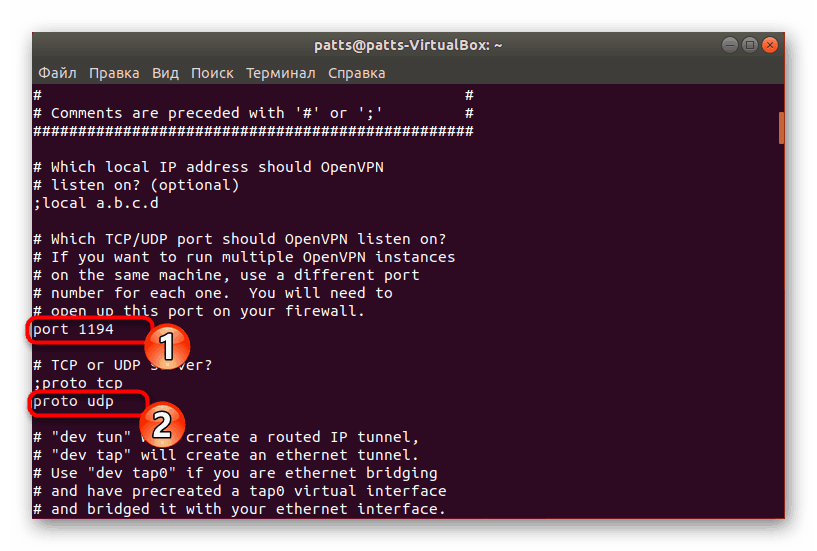

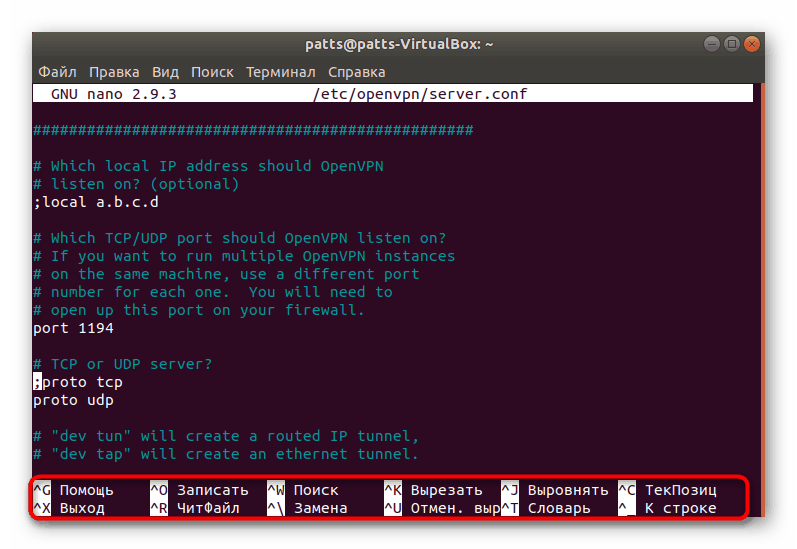

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Када конфигуришете клијентске уређаје, ова датотека ће такође бити креирана одвојено. - Прочитајте стандардне вредности. Као што видите, порт и протокол су исти као стандардни, али нема додатних параметара.

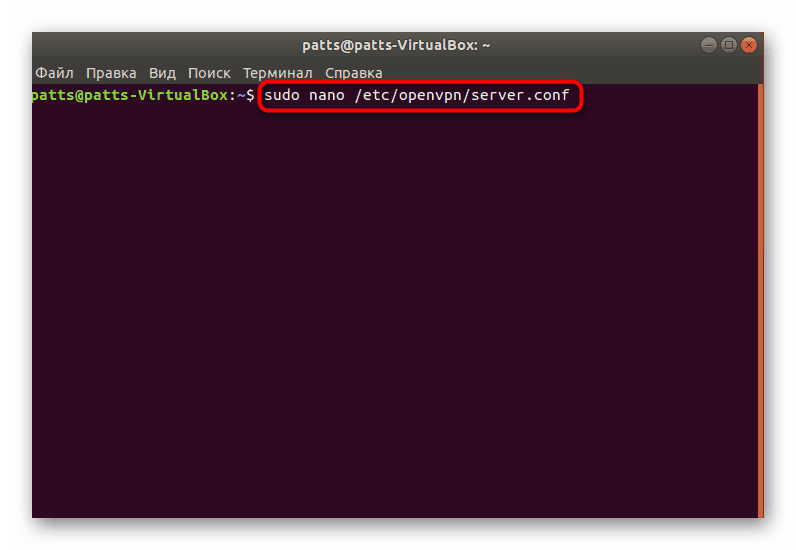

- Покрените генерисану конфигурациону датотеку преко

sudo nano /etc/openvpn/server.conf. - Нећемо улазити у детаље промене свих вредности, јер су у неким случајевима индивидуалне, али стандардне линије у датотеци треба да буду присутне, али слична слика изгледа овако:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtНакон што су све измене завршене, сачувајте поставке и затворите датотеку.

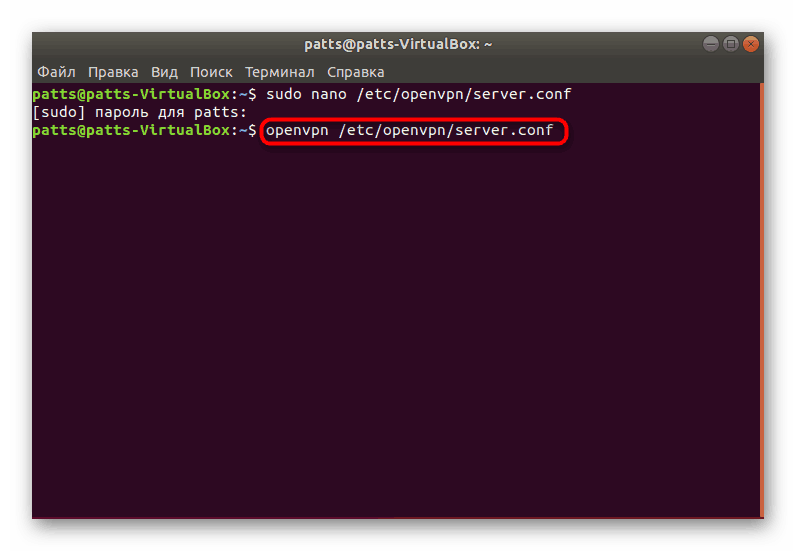

- Рад са серверским делом је завршен. Покрените ОпенВПН кроз креирани

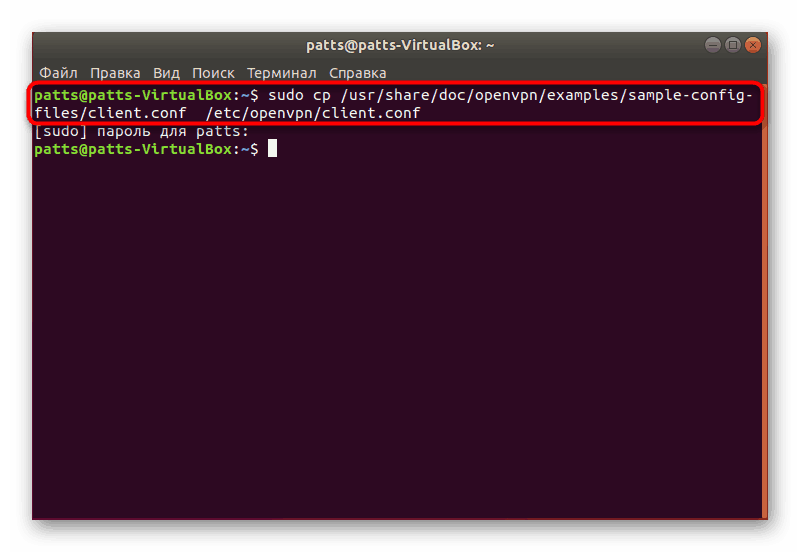

openvpn /etc/openvpn/server.confконфигурациони фајлopenvpn /etc/openvpn/server.conf. - Сада ћемо покренути клијентске уређаје. Као што је већ поменуто, конфигурациони фајл је такође креиран овде, али овај пут није распакован, тако да команда изгледа овако:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Покрените датотеку на исти начин као што је приказано горе и поставите следеће линије:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3Када је уређивање завршено, покрените ОпенВПН:

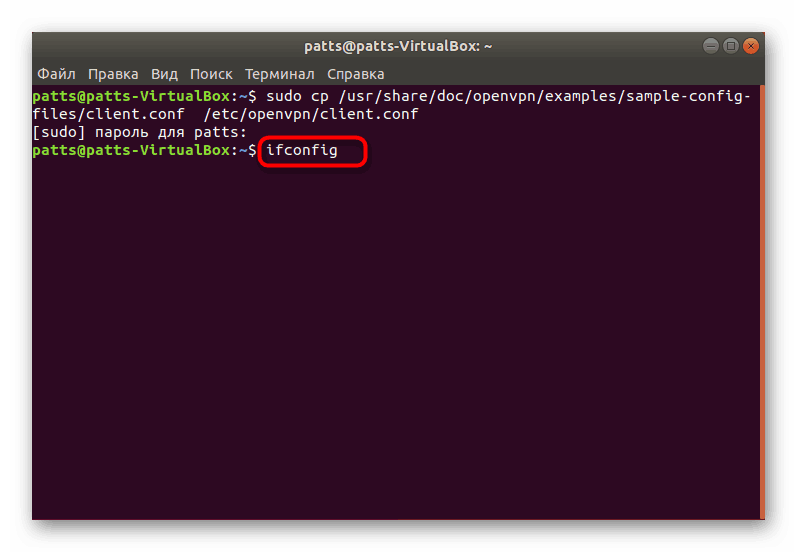

openvpn /etc/openvpn/client.conf. - Региструјте команду

ifconfigда бисте се уверили да систем ради. Међу свим приказаним вредностима, тун0 интерфејс мора бити присутан.

Да бисте преусмерили саобраћај и отворен приступ Интернету за све клијенте на серверском рачунару, морате да активирате наредбе које су наведене испод.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

У данашњем чланку, били сте упознати са инсталацијом и конфигурацијом ОпенВПН-а на серверској и клијентској страни. Саветујемо вам да обратите пажњу на обавештења приказана у "Терминалу" и проучите шифре грешака, ако их има. Сличне акције ће помоћи да се избегну даљњи проблеми са везом, јер брзо решавање проблема спречава појаву других насталих проблема.