Конфигурисање иптаблес на ЦентОС 7

Сви оперативни системи засновани на Линук кернелу имају уграђени заштитни зид који прати и филтрира долазни и одлазни саобраћај на основу правила која је поставио корисник или платформа. У дистрибуцији ЦентОС 7 подразумевано, ову функцију извршава иптаблес услужни програм, који интерагује са уграђеним заштитним зидом нетфилтера. Понекад администратор система или мрежни менаџер мора прилагодити рад ове компоненте писањем одговарајућих правила. У данашњем чланку желимо да говоримо о основама иптаблес конфигурације у горе наведеном ОС.

Садржај

Конфигуришемо иптаблес у ЦентОС 7

Сам алат је доступан за рад одмах након завршетка инсталације ЦентОС-а 7, али поред тога ћете морати инсталирати неке сервисе, о чему ћемо касније разговарати. У овој платформи постоји још један уграђени алат који обавља функцију фиревалл-а под називом ФиреваллД. Да бисте избегли конфликте током даљег рада, препоручујемо да онемогућите ову компоненту. За детаљна упутства о овој теми погледајте наш други материјал на следећем линку.

Више детаља: Онемогући фиреваллД у ЦентОС 7

Као што знате, систем може да користи ИПв4 и ИПв6. Данас ћемо се фокусирати на примјер ИПв4, али ако желите конфигурирати за други протокол, требат ћете користити ип6таблес умјесто наредбе иптаблес у конзоли.

Инсталирање иптаблес сервиса

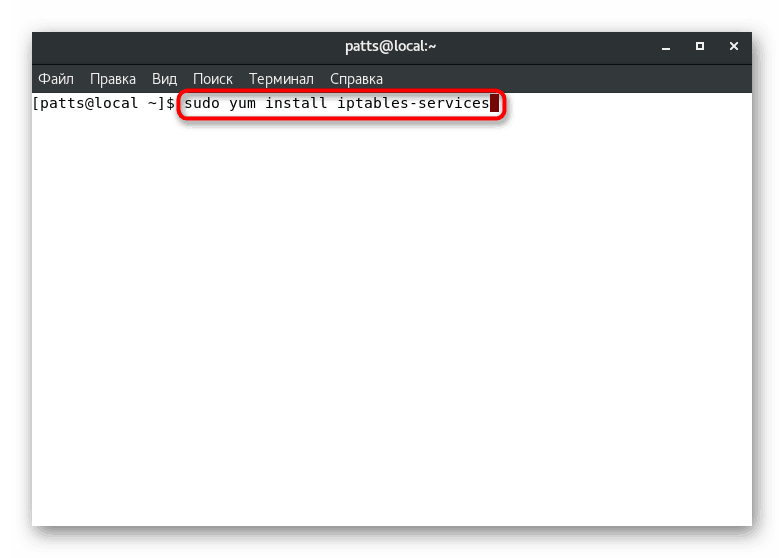

Прво, додајте додатне компоненте програма који се данас разматрају у систему. Помоћи ће у постављању правила и других параметара. Учитавање се врши из званичног спремишта, тако да не траје пуно времена.

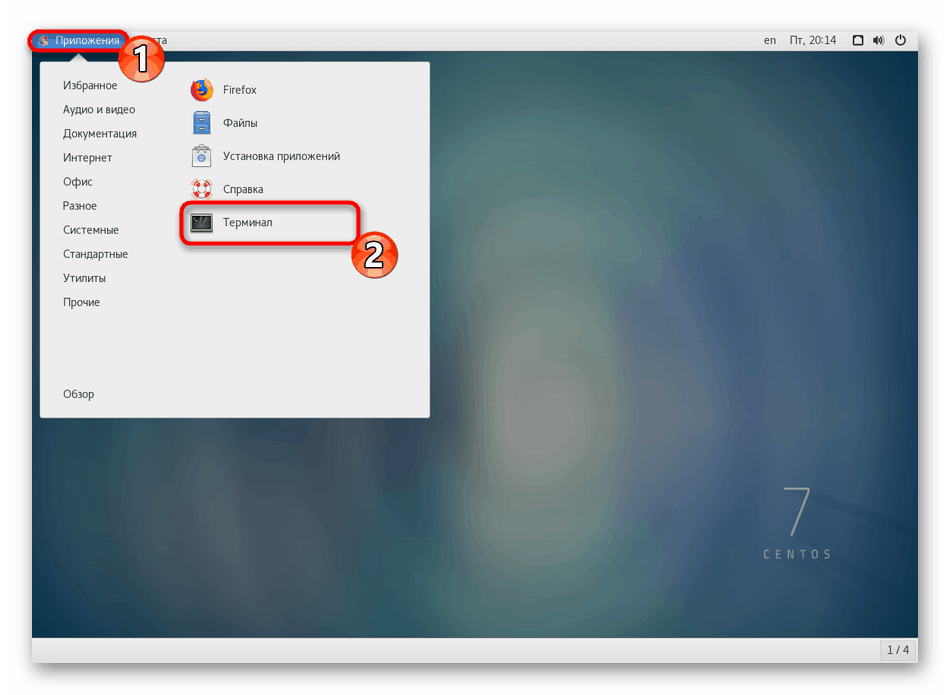

- Све даљње радње ће бити извршене у класичној конзоли, па је покрените било којом згодном методом.

- Команда

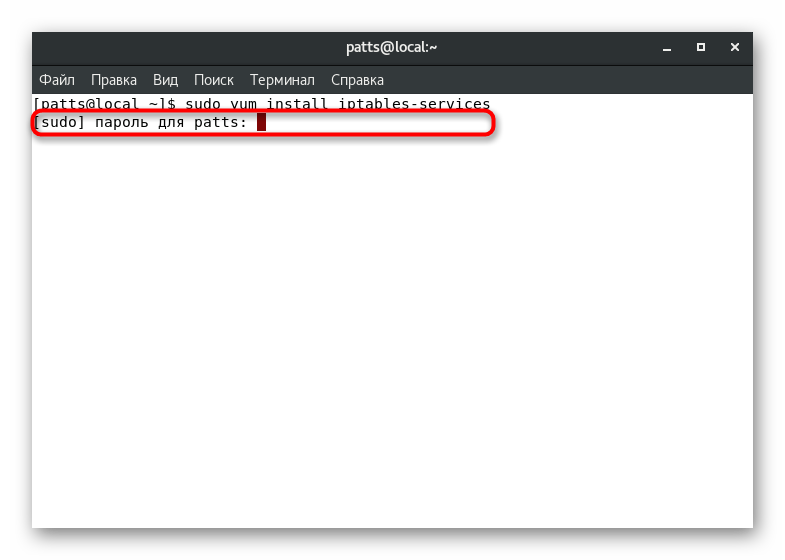

sudo yum install iptables-servicesодговорна је за инсталирањеsudo yum install iptables-services. Унесите га и притисните Ентер . - Потврдите налог суперкорисника лозинком. Имајте на уму да се приликом упита за судо знакови унети у стринг никада не приказују.

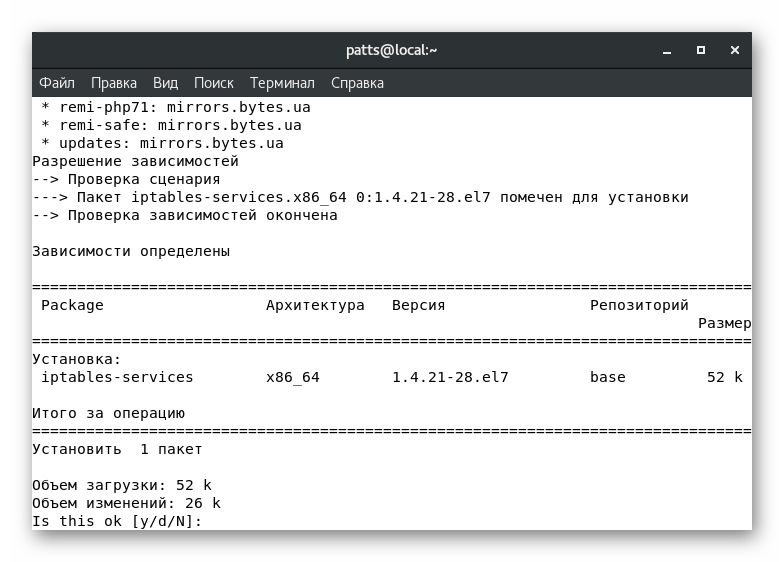

- Од вас ће бити затражено да додате један пакет систему, потврдите ову акцију одабиром опције и.

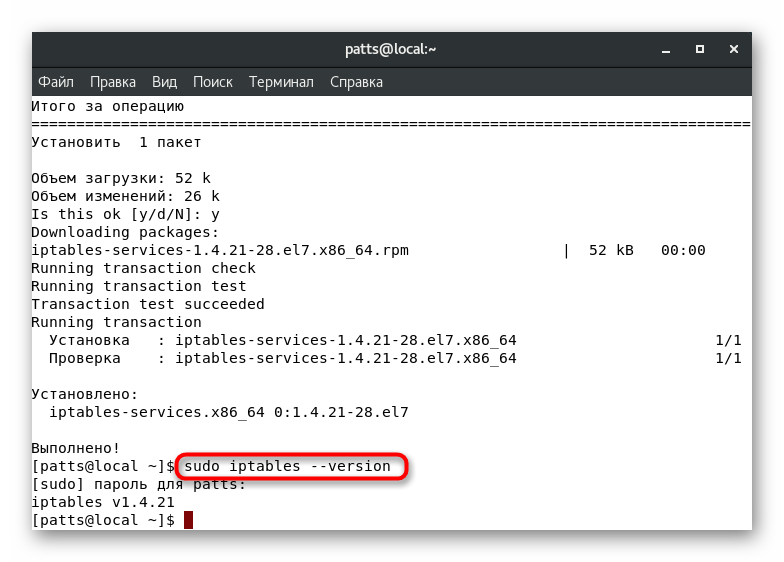

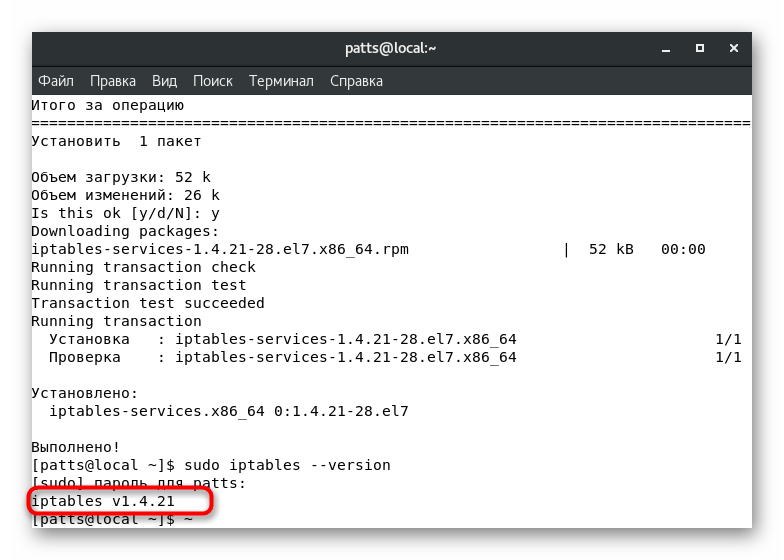

- По завршетку инсталације, проверите тренутну верзију алата:

sudo iptables --version. - Резултат ће се појавити у новој линији.

Сада је оперативни систем потпуно спреман за даљу конфигурацију заштитног зида кроз иптаблес услужни програм. Нудимо упознавање са конфигурацијом артикала, почевши од управљања услугама.

Заустављање и покретање иптаблес сервиса

Управљање иптаблес начином рада је потребно у случајевима када је потребно провјерити учинак одређених правила или једноставно поновно покренути компоненту. Ово се ради помоћу уграђених команди.

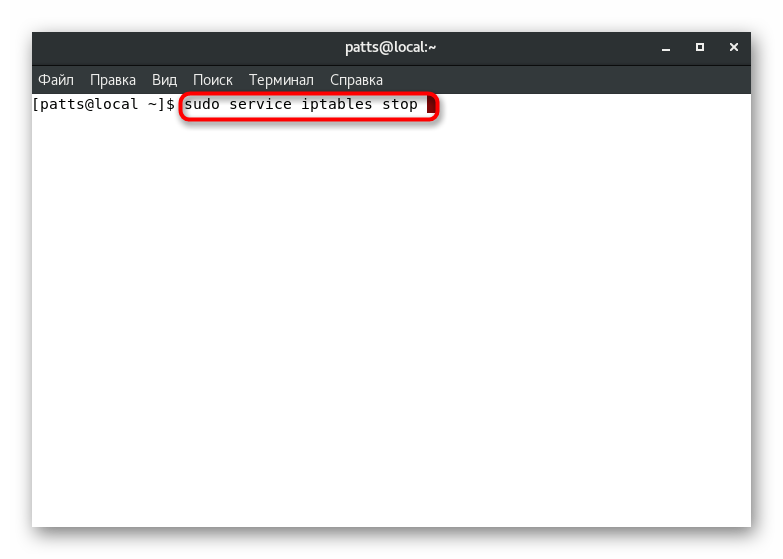

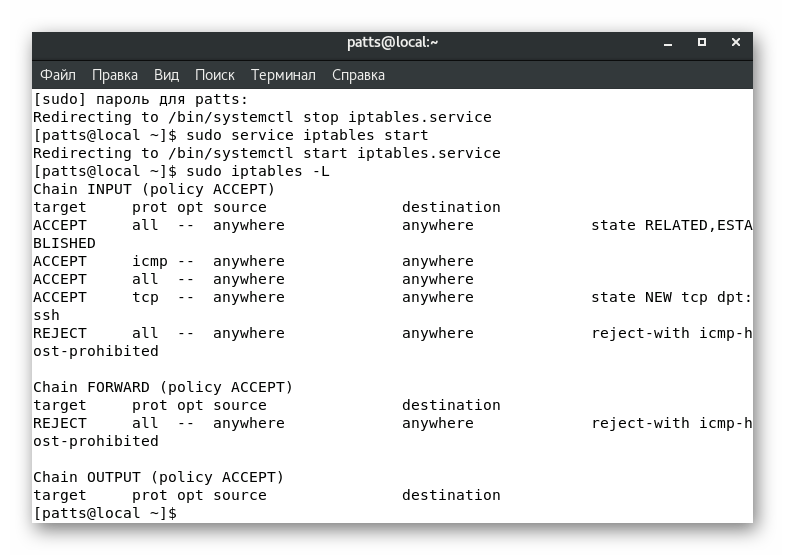

- Откуцајте

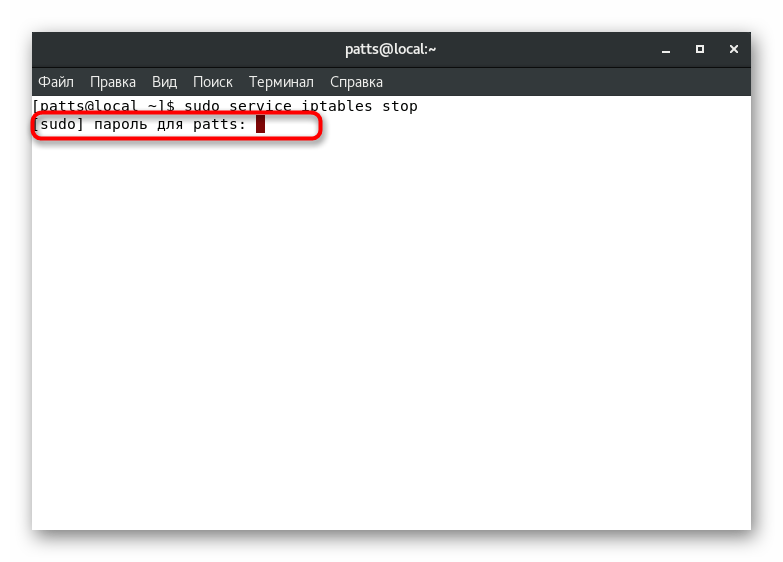

sudo service iptables stopи притисните тастер Ентер да бисте зауставили услуге. - Да бисте потврдили ову процедуру, унесите лозинку суперкорисника.

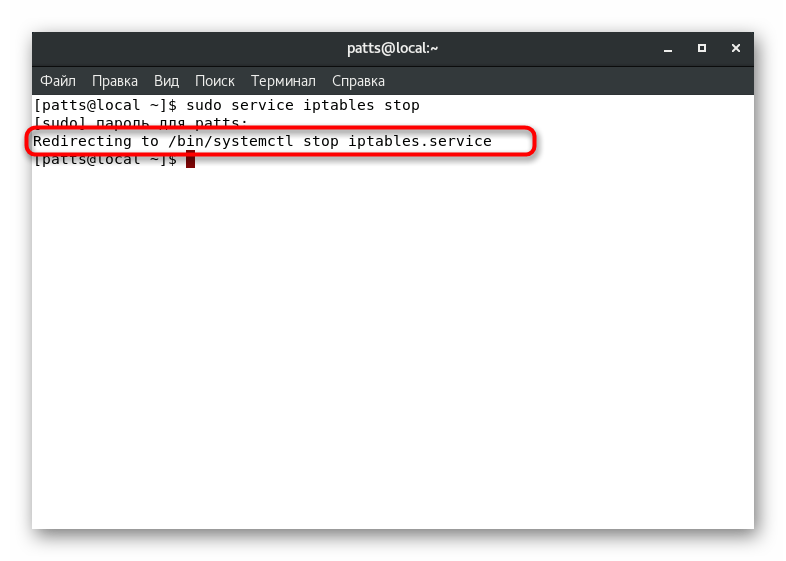

- Ако је процес успјешан, појавит ће се нова линија која показује промјене у конфигурацијској датотеци.

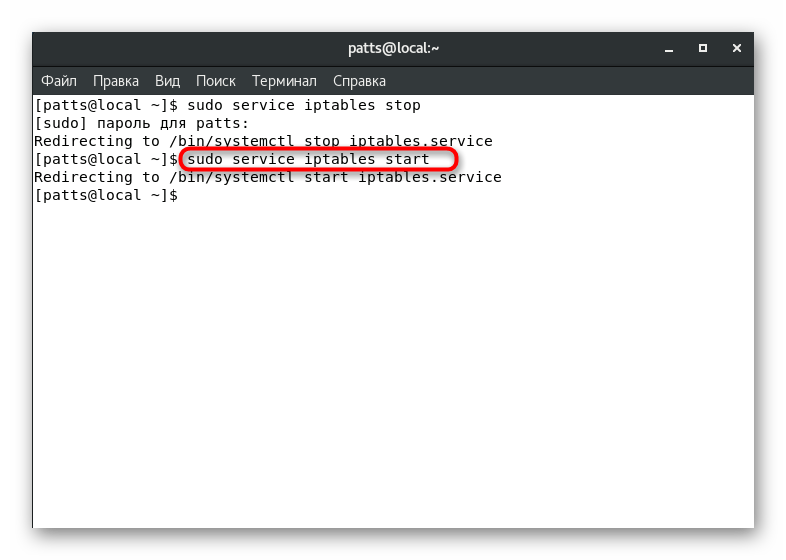

- Покретање сервиса се обавља готово на исти начин, само линија преузима појављивање

sudo service iptables start.

Такво поновно покретање, покретање или заустављање услужног програма је доступно у сваком тренутку, не заборавите да вратите повратну вриједност само када је у питању потражња.

Преглед и брисање правила

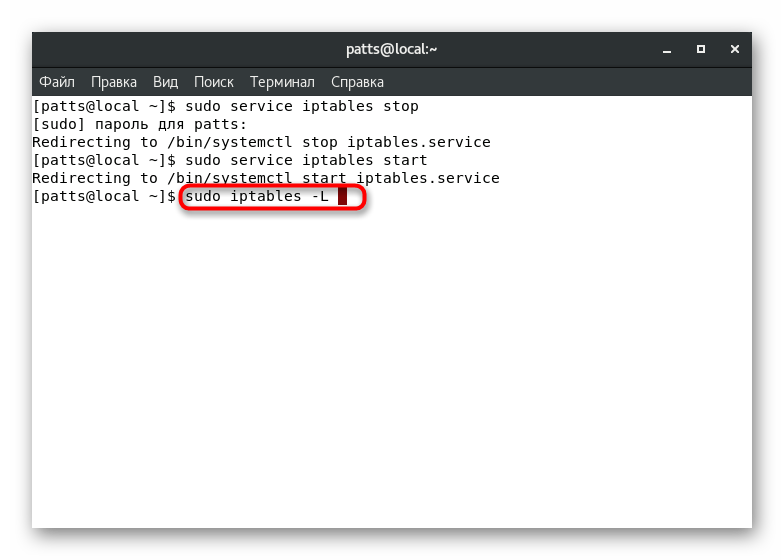

Као што је раније поменуто, фиреваллом се управља ручно или аутоматски додавањем правила. На примјер, неке додатне апликације могу приступити алату мијењањем одређених правила. Међутим, већина ових акција се и даље обавља ручно. Листа свих тренутних правила је доступна преко sudo iptables -L .

У приказаном резултату биће информације о три ланца: "ИНПУТ" , "ОУТПУТ" и "ФОРВАРД" - долазни, одлазни и напредни саобраћај.

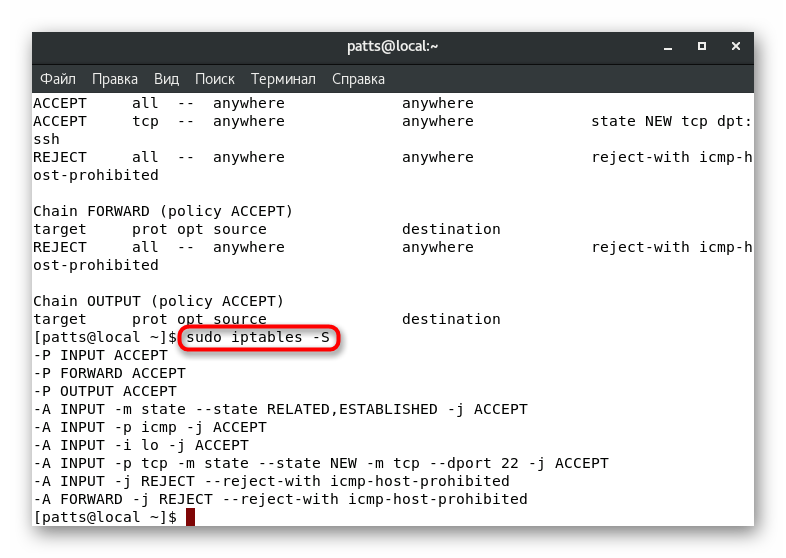

Статус свих ланаца можете одредити тако што ћете откуцати sudo iptables -S .

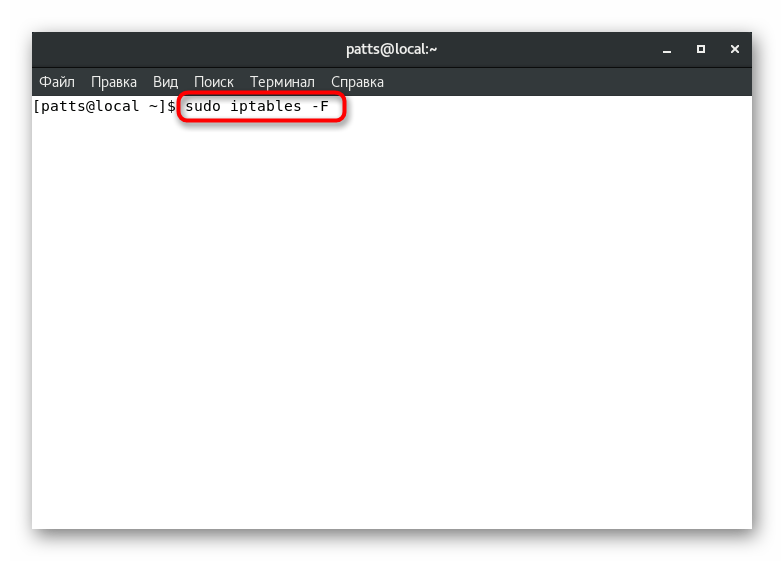

Ако вам правила не одговарају, она се једноставно уклањају. Цела листа је избрисана овако: sudo iptables -F . Након активације, правила ће бити избрисана апсолутно за сва три круга.

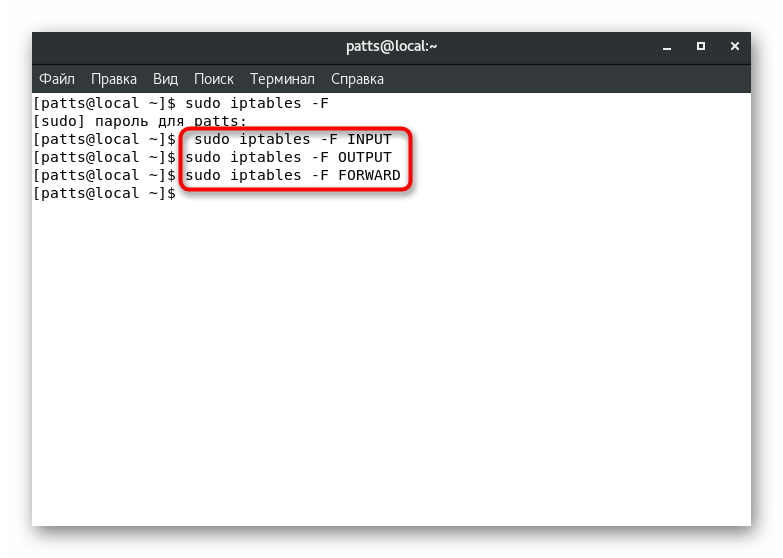

Када је неопходно да утиче само на политике из било ког ланца, додаје се додатни аргумент у линију:

sudo iptables -F INPUT

sudo iptables -F OUTPUT

sudo iptables -F FORWARD

Одсуство свих правила значи да сада нема подешавања филтрирања саобраћаја за било коју страну. Затим, администратор система већ поставља нове параметре користећи исту конзолу, наредбу и различите аргументе.

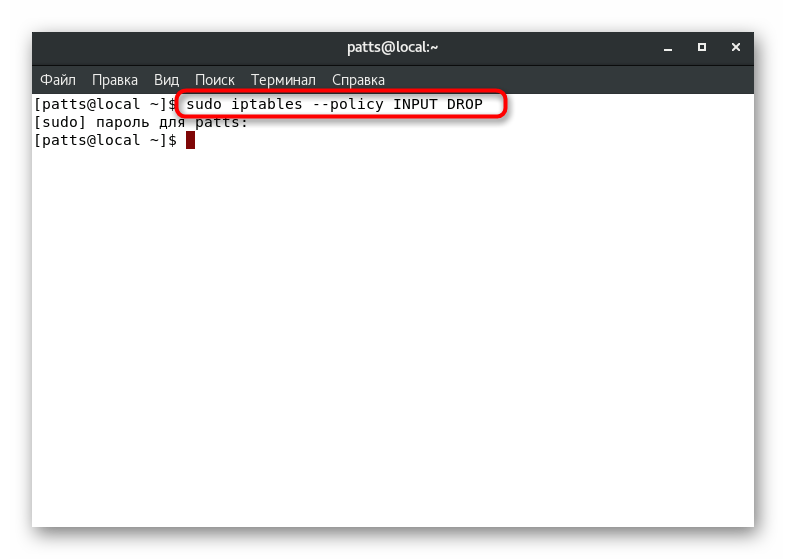

Примање и испуштање промета у ланцима

Свако коло је одвојено конфигурисано за пријем или блокирање саобраћаја. Постављањем одређене вриједности, можете осигурати да, на примјер, сав долазни промет буде блокиран. Да бисте то урадили, наредба мора бити sudo iptables --policy INPUT DROP , гдје је ИНПУТ име круга, а ДРОП је ресет вриједност.

Управо исти параметри су подешени за друга кола, на пример, sudo iptables --policy OUTPUT DROP . Ако је потребно подесити вредност за примање саобраћаја, онда се ДРОП мења у АЦЦЕПТ и sudo iptables --policy INPUT ACCEPT .

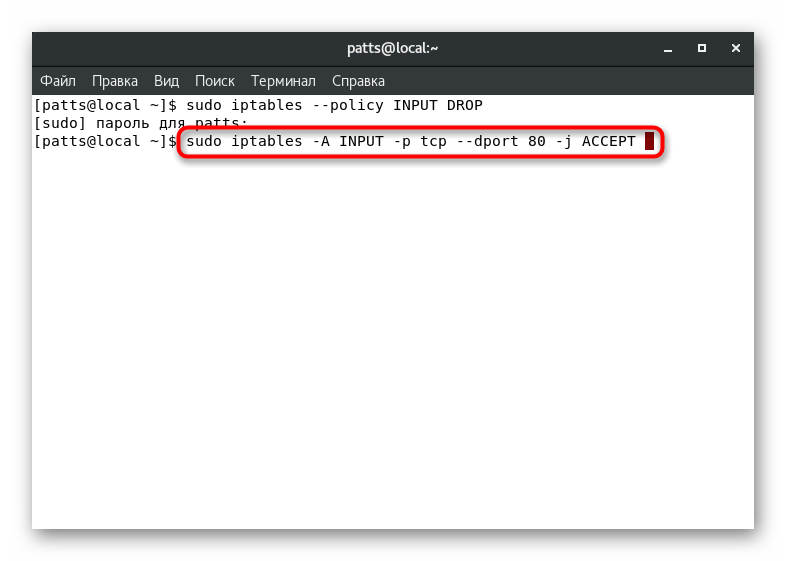

Дозвољавање и блокирање портова

Као што знате, све мрежне апликације и процеси раде преко одређеног порта. Блокирањем или допуштањем одређених адреса можете контролисати приступ свим мрежним циљевима. Анализирамо порт форвардинг користећи примјер 80 . У "Терминалу" биће довољно да унесете команду sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT , где -А је додавање новог правила, ИНПУТ је индикација кола, -П је дефиниција протокола, у овом случају ТЦП, и -дпорт је одредишни порт.

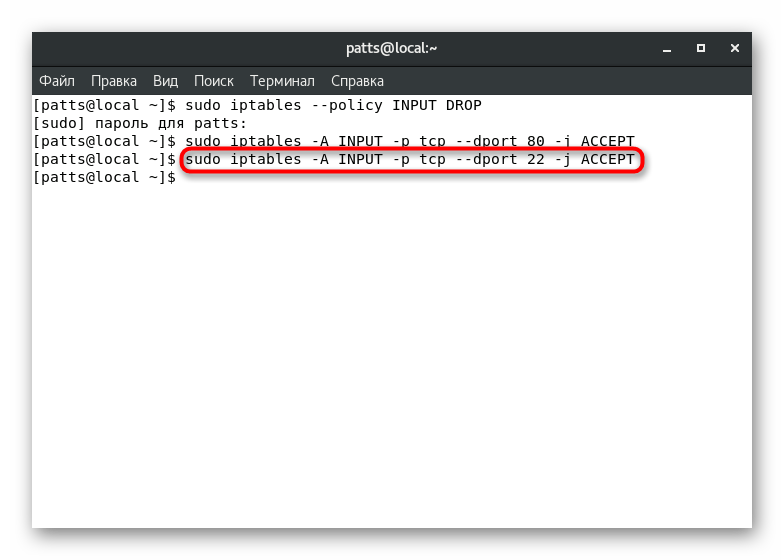

Иста команда се односи и на порт 22 , који користи ССХ сервис: sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT .

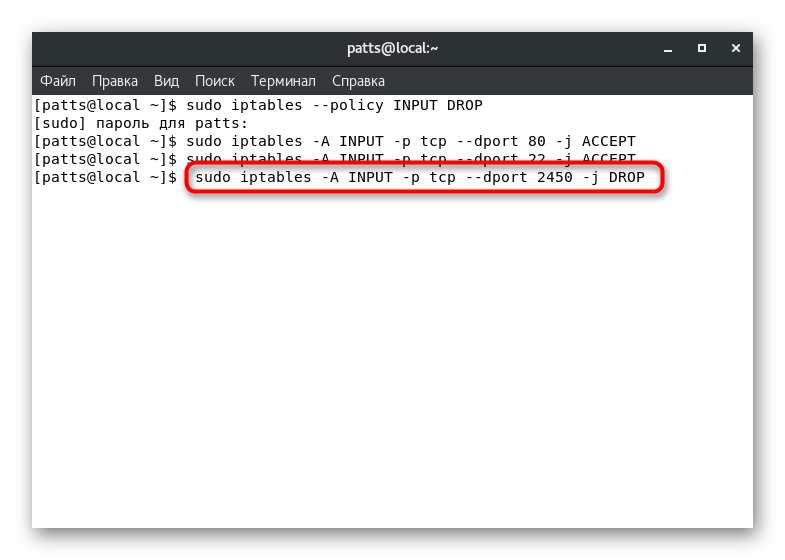

За блокирање наведеног порта, користи се низ који има исти тип, само на крају АЦЦЕПТ се мења у ДРОП . Резултат је, на пример, sudo iptables -A INPUT -p tcp --dport 2450 -j DROP .

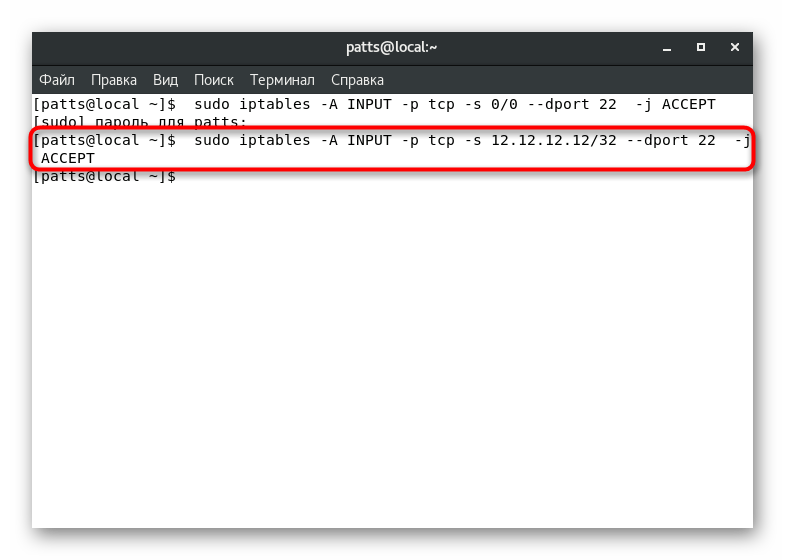

Сва ова правила се чувају у конфигурационом фајлу и можете их погледати у било ком тренутку. Запамтите, ово се ради преко sudo iptables -L . Ако ИП адресу мреже треба ријешити заједно с портом, линија је мало измијењена - након додавања ТПЦ- а и саме адресе. sudo iptables -A INPUT -p tcp -s 12.12.12.12/32 --dport 22 -j ACCEPT , где је 12.12.12.12/32 захтевана ИП адреса.

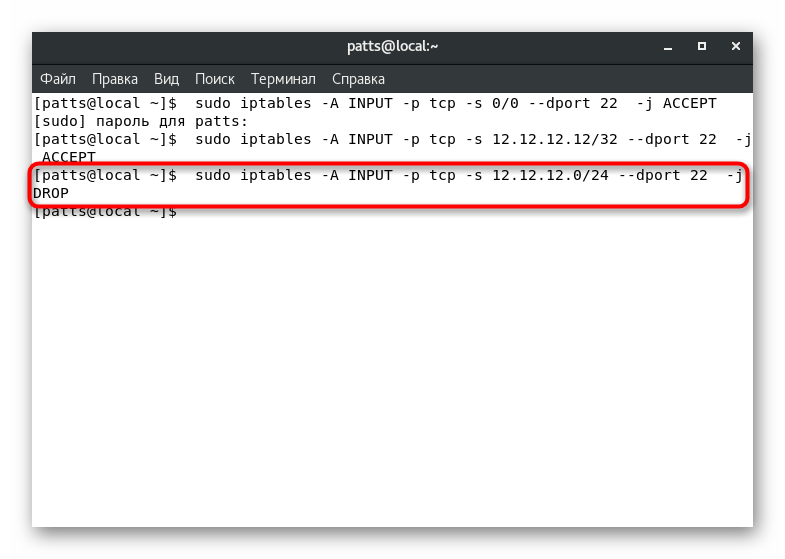

Блокирање се дешава на истом принципу, мењајући на крају вредност АЦЦЕПТ на ДРОП . Тада се испостави, на пример, sudo iptables -A INPUT -p tcp -s 12.12.12.0/24 --dport 22 -j DROP .

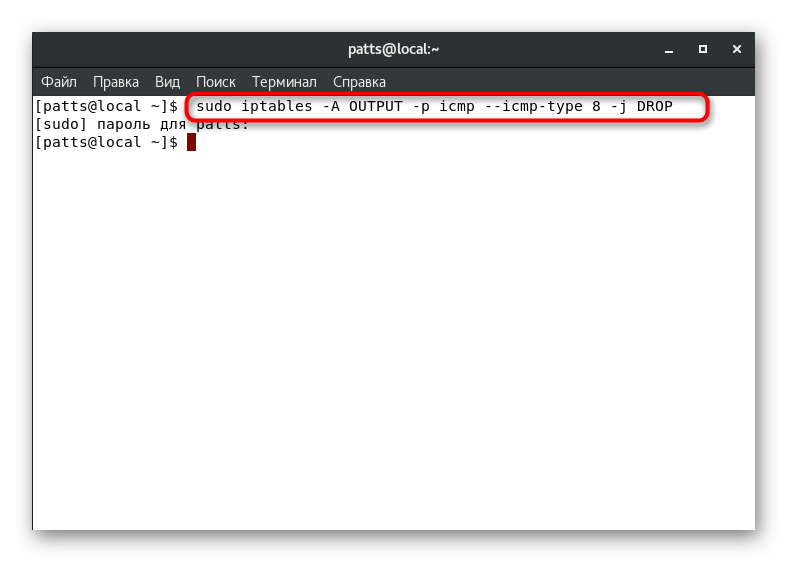

ИЦМП блокирање

ИЦМП (Интернет Цонтрол Мессаге Протоцол) је протокол који је део ТЦП / ИП-а и користи се за слање порука о грешкама и хитних ситуација када се ради са саобраћајем. На пример, када захтевани сервер није доступан, овај алат извршава сервисне функције. Услужни програм иптаблес вам омогућава да га блокирате кроз заштитни зид, а то можете урадити помоћу наредбе sudo iptables -A OUTPUT -p icmp --icmp-type 8 -j DROP . Блокираће захтеве ваших и ваших сервера.

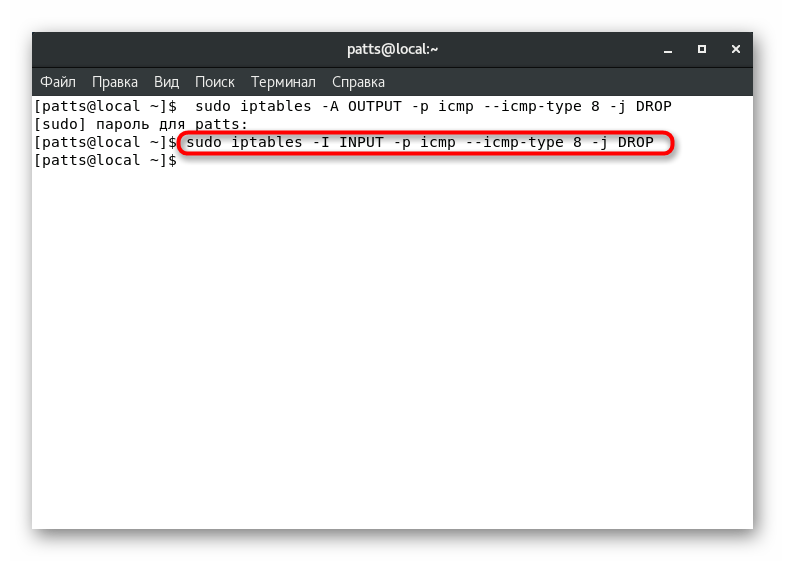

Долазни захтеви су блокирани мало другачије. Затим морате да унесете sudo iptables -I INPUT -p icmp --icmp-type 8 -j DROP . После активирања ових правила, сервер неће одговорити на пинг захтеве.

Спречите неовлашћене радње на серверу

Понекад су сервери подложни ДДоС нападима или другим неовлашћеним акцијама уљеза. Правилна конфигурација заштитног зида ће вам омогућити да се заштитите од ове врсте хакова. За почетак, препоручујемо постављање таквих правила:

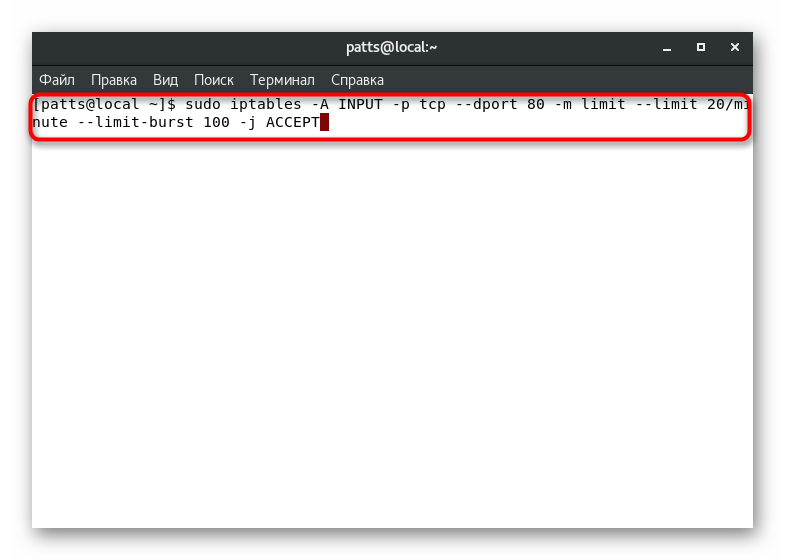

- Региструјте се у конзоли

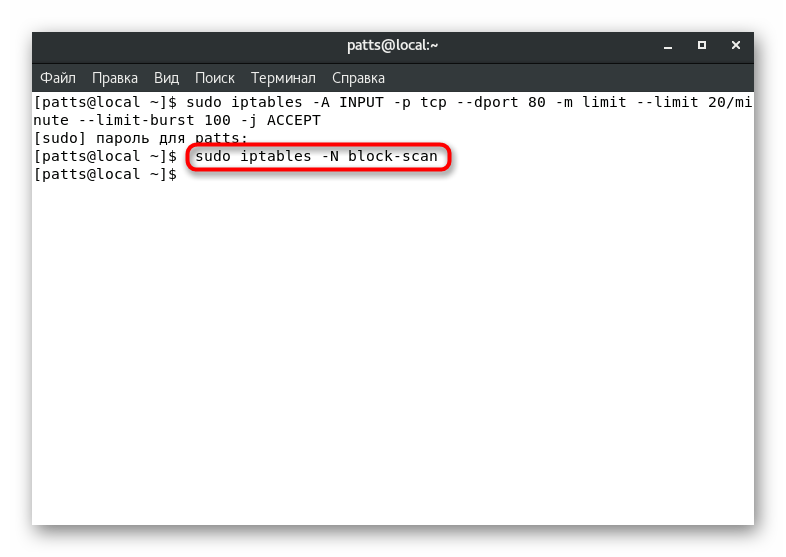

iptables -A INPUT -p tcp --dport 80 -m limit --limit 20/minute --limit-burst 100 -j ACCEPT, где --лимит 20 / минуте је лимит на фреквенцији позитивних резултата. Можете сами одредити јединицу за мерење, на пример,/second, /minute, /hour, /day. - лимит-бурст нумбер - ограничење броја пакета које треба проследити. Све вредности се подешавају појединачно према преференцама администратора. - Затим можете онемогућити скенирање отворених портова како бисте уклонили један од могућих узрока хаковања. Унесите прву наредбу

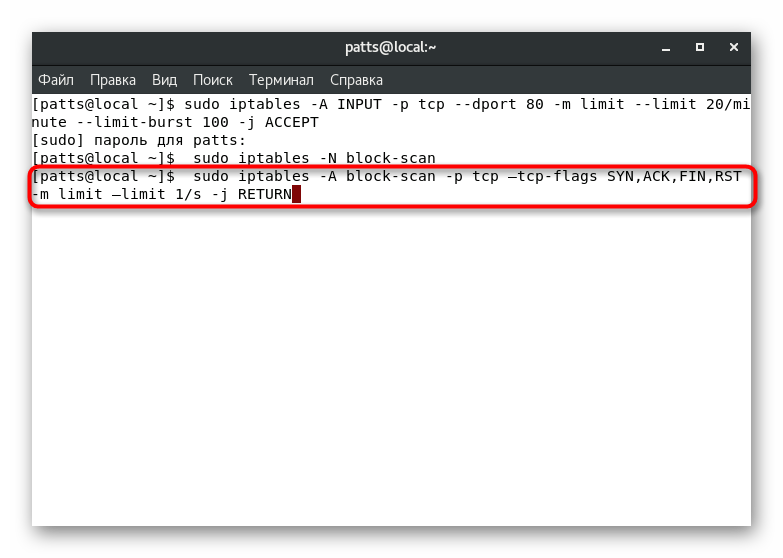

sudo iptables -N block-scan. - Затим наведите

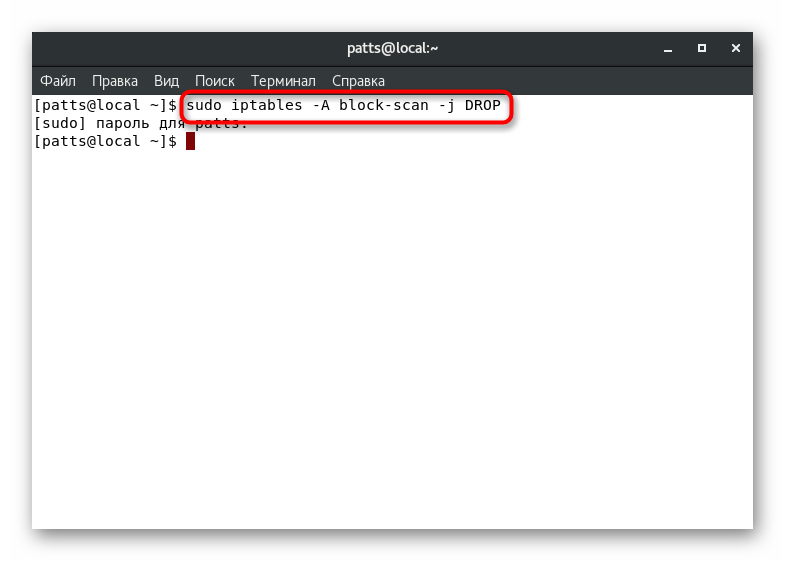

sudo iptables -A block-scan -p tcp —tcp-flags SYN,ACK,FIN,RST -m limit —limit 1/s -j RETURN. - Последња трећа команда је:

sudo iptables -A block-scan -j DROP. Израз блок-скенирање у овим случајевима је име кола које се користе.

Поставке које су данас приказане само су основа рада алата за управљање заштитним зидом. У званичној документацији услужног програма наћи ћете опис свих доступних аргумената и опција и моћи ћете конфигурирати заштитни зид посебно за ваше захтјеве. Изнад су разматрана стандардна сигурносна правила која се најчешће користе и потребна су у већини случајева.